Rumy IT İpuçları

WPA / WPA2, uzun zamandır en güvenli WiFi şifreleme biçimi olarak belirlenmiştir. Ancak 2017 yılının Ekim ayında, WPA2 protokolünün, azaltma tekniklerinin oluşturulmuş olduğu bir KRACK saldırısına karşı savunmasız olduğu tespit edildi. Görünüşe göre kablosuz ağ şifrelemesi, bu kez PMKID olarak adlandırılan bir WPA / WPA2 güvenlik açığından yararlanılarak bir kez daha saldırıya uğradı.

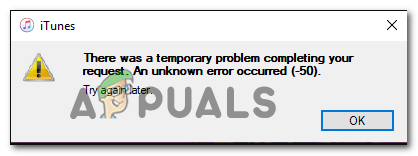

WPA / WPA2'ye yeni bir saldırı geliştirdik. Artık tam 4 yönlü el sıkışma kaydı gerekmiyor. İşte ihtiyacınız olan tüm ayrıntılar ve araçlar: https://t.co/3f5eDXJLAe pic.twitter.com/7bDuc4KH3v

- hashcat (@hashcat) 4 Ağustos 2018

Bu güvenlik açığı, EAPOL 4 yönlü el sıkışma gereksinimini atlayıp ağ bağlantısına saldırabilecek bir kod görüntüsünü tweetleyen bir Twitter hesabı (@hashcat) tarafından paylaşıldı. İçinde İleti Hesabın web sitesinde, istismarın arkasındaki geliştiriciler, WPA3 güvenlik standardına saldırmanın yollarını aradıklarını ancak Eşzamanlı Kimlik Doğrulaması (SAE) protokolü nedeniyle başarısız olduklarını açıkladılar. Ancak bunun yerine, WPA2 protokolünün bu güvenlik açığıyla karşılaşmayı başardılar.

Bu güvenlik açığından, tek bir EAPOL çerçevesinin Sağlam Güvenlik Ağı Bilgi Öğesinde (RSNIE) yararlanılır. PMKID'yi türetmek için HMAC-SHA1'i kullanır ve anahtar PMK'dir ve verileri, erişim noktası ve istasyon MAC adreslerini içeren sabit bir 'PMK Adı' dizisinin birleştirilmesidir.

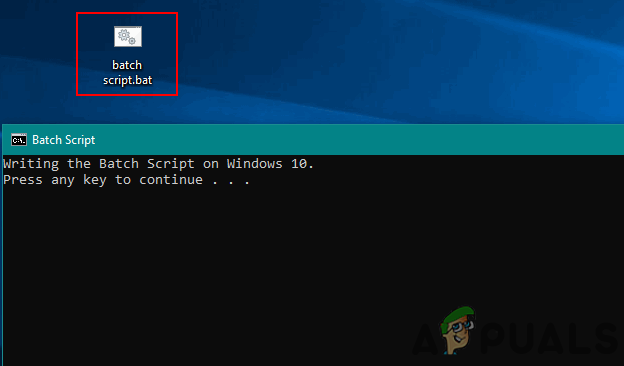

Geliştiricilerin gönderisine göre, saldırıyı gerçekleştirmek için üç araç gereklidir: hcxdumptool v4.2.0 veya üstü, hcxtools v4.2.0 veya üstü ve hashcat v4.2.0 veya üstü. Bu güvenlik açığı, saldırganın AP ile doğrudan iletişim kurmasına olanak tanır. EAPOL çerçevelerinin nihai yeniden iletimini ve nihai geçersiz parola girişini atlar. Saldırı ayrıca, bir AP kullanıcısının saldırgandan çok uzakta olması durumunda kaybolan EAPOL çerçevelerini ortadan kaldırır ve son verilerin pcap veya hccapx gibi çıktı biçimlerinin aksine normal bir onaltılık kodlanmış dizede görünmesini sağlar.

Bu güvenlik açığından yararlanmak için kodun nasıl çalıştığına ilişkin kod ve ayrıntılar, geliştiricilerin gönderisinde açıklanmıştır. Bu güvenlik açığının hangi WiFi yönlendiricilerini doğrudan etkilediğinden ve ilgili bağlantılarda ne kadar etkili olduğundan emin olmadıklarını belirttiler. Yine de, bu güvenlik açığından büyük olasılıkla günümüzde çoğu yönlendiricide olduğu gibi dolaşım özelliklerinin etkinleştirildiği tüm 802.11i / p / q / r ağlarında yararlanılabileceğine inanıyorlar.

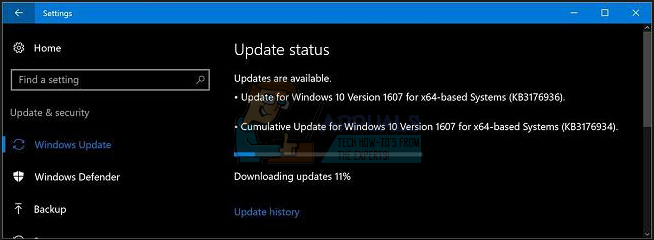

Maalesef kullanıcılar için henüz bu güvenlik açığına yönelik bir azaltma tekniği bulunmamaktadır. Birkaç saat önce ortaya çıktı ve hiçbir yönlendirici üreticisinin uyarı aldığına (veya aldıklarını açıkça gösterdiğine) dair hiçbir haber yok.