Bleeping Bilgisayarından alınan görüntü

İlk olarak 2015 yılında Windows 10'da sunulan Windows dosya türü '.SettingContent-ms', şemasındaki DeepLink özniteliğini kullanarak komut yürütmeye karşı savunmasızdır - ki bu kendisi de basit bir XML belgesidir.

Matt Nelson SpectreOps Saldırganlar tarafından erişim elde etmek için kolay yük için kullanılabilecek güvenlik açığını keşfetti ve bildirdi.

Saldırganlar, uzaktan kod yürütülmesine izin verebilecek dosyaları indirmek için kullanılabildiğinden, internetten indirmeleri almak için SettingContent-ms dosyasını kullanabilir;

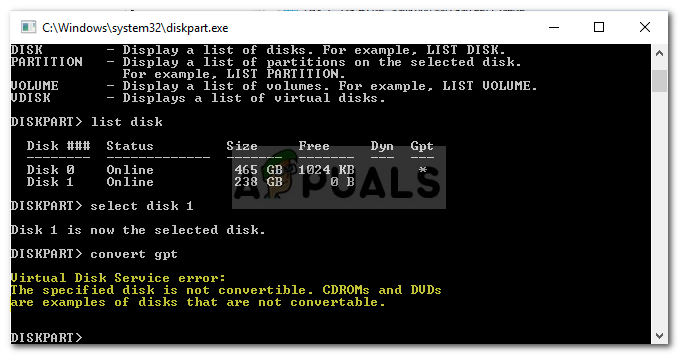

Office 2016'nın OLE engelleme kuralı ve ASR'nin Alt İşlem Oluşturma kuralı etkinleştirilmiş olsa bile, saldırgan .SettingsContent-ms dosya dosyaları aracılığıyla OLE engellemesini atlayabilir ve Office klasöründeki beyaz listedeki bir yolla birlikte saldırganın bu denetimleri atlatmasına ve keyfi olarak yürütmesine olanak tanır Matt'in SpectreOps blogunda AppVLP dosyasını kullanarak gösterdiği gibi komutlar.

OLE / ASR kaçınma yükü - SpectreOps

Varsayılan olarak, Office belgeleri MOTW olarak işaretlenir ve Korumalı Görünümde açılır, hala OLE'ye izin veren ve Korumalı Görünüm tarafından tetiklenmeyen belirli dosyalar vardır. İdeal olarak, SettingContent-ms dosyası C: Windows ImmersiveControlPanel dışında herhangi bir dosyayı çalıştırmamalıdır.

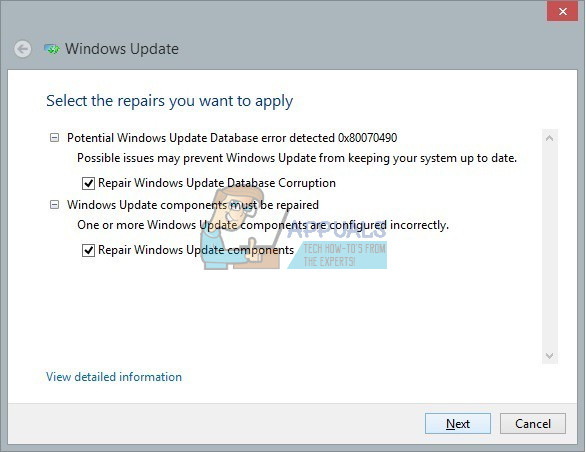

Matt ayrıca, HKCR: SettingContent Shell Open Command içindeki kayıt defteri düzenleyicisi aracılığıyla 'DelegateExecute' ayarını tekrar boş bırakarak işleyicilerini öldürerek dosya biçimlerini kısırlaştırmayı önerir - ancak, bunu yapmanın Windows'u bozmayacağını garanti etmez. Bunu denemeden önce bir geri yükleme noktası oluşturulmalıdır.

![[DÜZELTME] Google Earth PRO Yükleme Hatası 1603](https://jf-balio.pt/img/how-tos/38/google-earth-pro-installation-error-1603.jpg)