Bu haftanın başlarında, Twitter'da SandboxEscaper kullanıcı adını kullanan bir kullanıcı, sosyal medya platformunun akışında Microsoft'un Windows işletim sistemini rahatsız eden sıfır günlük yerel ayrıcalık yükseltme güvenlik açığıyla ilgili bilgiler yayınladı. SandboxEscaper adlı kullanıcı, gönderisiyle birlikte, bir GitHub web sitesi referansı aracılığıyla bağlantılı bir kavram kanıtı da içeriyordu. kavramın ispatı detayda.

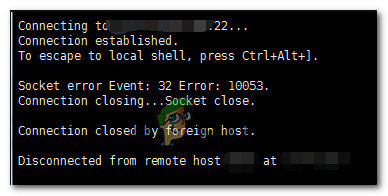

Kullanıcının yayınladığı bilgilere göre, yerel ayrıcalık yükseltme güvenlik açığı, Microsoft Windows'un Görev Zamanlayıcı'nın kullandığı Gelişmiş Yerel Yordam Çağrısı (ALPC) arabiriminde bulunmaktadır. Bu güvenlik açığından yararlanılması, kötü niyetli bir saldırgana, kötüye kullanılan cihazda sistemin yerel kullanıcı ayrıcalıklarını elde etme hakkı verebilir.

Kullanıcının tweet'ine devam edildiğinde, henüz bu güvenlik açığı için yayımlanan bir çözüm bulunmamış gibi görünüyor. Ayrıca, güvenlik açığının SandboxEscaper tarafından Twitter'da tartışılmasına ve Kevin Beaumont gibi diğer güvenlik araştırmacıları tarafından doğrulanmasına rağmen, güvenlik açığı satıcı tarafından resmi olarak çözülmemiş ve daha fazla araştırma için henüz bir CVE kimlik etiketi bile almamış gibi görünüyor. ve halka açık bilgi açıklaması. CVE alanında işlenmemiş olmasına rağmen, güvenlik açığı CVSS 3.0 ölçeğinde hızlı ilgilenilmesi gereken orta riskli olarak derecelendirildi.

Windows'ta Görev Zamanlayıcı aracılığıyla bir son kullanıcı -> SİSTEM ayrıcalığı yükseltme hatası var, çalışıyor. Ayrıca biri kiraladı @Kafadergisi . https://t.co/TArOrY0YGV

- Oy vermek için kaydolun (@GossiTheDog) 27 Ağustos 2018

Microsoft, sorunla ilgili olarak henüz herhangi bir düzeltme, resmi güncelleme veya tavsiye yayınlamamış olsa da, Microsoft'tan bir sözcü, şirketin bu güvenlik açığından haberdar olduğunu onaylayarak, Microsoft'un 'etkilenen önerileri mümkün olan en kısa sürede proaktif olarak güncelleyeceğini' ekledi. Microsoft'un riskli güvenlik açıkları için hızlı ve akıllı düzeltmeler sağlama konusundaki geçmiş geçmişine bakıldığında, çok yakında bir güncelleme bekleyebiliriz.

Bununla birlikte, 0patch, etkilenen kullanıcıların gerekirse uygulayabileceği bir güvenlik açığı için bir mikro eşleme yayınladı. Mikropatch, tamamen güncellenmiş 64bit Windows 10 sürüm 1803 ve 64bit Windows Server 2016 üzerinde çalışır. Bu mikro eşlemeye ulaşmak için, 0patch Agent yükleyiciyi indirmeli ve çalıştırmalı, bir hesapla hizmete kaydolmalı ve ardından ihtiyaçlara göre mevcut mikro programları indirmelisiniz. sisteminizin. İndirme sayfası da bu en son Görev Zamanlayıcı güvenlik açığı mikro programını içerir. 0patch, mikro eşlemenin geçici bir düzeltme olduğu ve Microsoft'un resmi sürümünün güvenlik açığına kalıcı bir çözüm olarak aranması gerektiği konusunda uyarıyor.

Şaşırtıcı bir şekilde, SandboxEscaper Twitter'dan tamamen kayboldu ve hesabının ana akım beslemelerinden kısa süre sonra kaybolması bilgi sıfır gün Windows istismarı ile ilgili olarak yayınlandı. Görünüşe göre kullanıcı şimdi Twitter'a geri döndü (veya kapalı ve sosyal medya sitesinde dalgalanıyor), ancak konu hakkında yeni bir bilgi paylaşılmadı.

Etiketler Microsoft pencereler

![[DÜZELTME] Microsoft Office Etkinleştirme Hatası 0X4004F00C](https://jf-balio.pt/img/how-tos/96/microsoft-office-activation-error-0x4004f00c.png)