Oracle

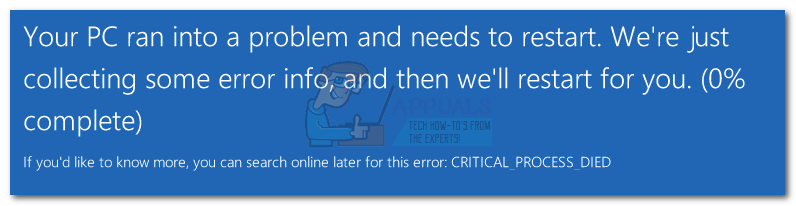

Oracle, popüler ve geniş çapta konuşlandırılan WebLogic sunucularında güvenlik açıklarından aktif olarak yararlanıldığını kabul etti. Şirket bir yama yayınlamış olsa da, kullanıcılar sistemlerini en erken zamanda güncellemelidir çünkü WebLogic sıfırıncı gün hatası şu anda aktif kullanım altındadır. Güvenlik açığı, 'kritik önem seviyesi' ile etiketlendi. Ortak Güvenlik Açığı Puanlama Sistemi puanı veya CVSS taban puanı endişe verici bir 9,8'dir.

Oracle yakın zamanda adreslenmiş WebLogic sunucularını etkileyen kritik bir güvenlik açığı. Kritik WebLogic sıfır gün güvenlik açığı, kullanıcıların çevrimiçi güvenliğini tehdit ediyor. Hata, potansiyel olarak uzaktaki bir saldırganın kurbanın veya hedef cihazların tam yönetim kontrolünü ele geçirmesine izin verebilir. Bu yeterince endişe verici değilse, içeri girdikten sonra, uzaktaki saldırgan kolaylıkla keyfi kod çalıştırabilir. Kodun konuşlandırılması veya etkinleştirilmesi uzaktan yapılabilir. Oracle, sistem için hızlı bir şekilde bir yama yayınlamış olsa da, bu WebLogic sıfır gün hatasının etkin kullanım kapsamında olduğu düşünüldüğünden, güncellemeyi dağıtmak veya kurmak sunucu yöneticilerine kalmıştır.

Resmen CVE-2019-2729 olarak etiketlenen Oracle Güvenlik Uyarısı danışmanı, tehdidin 'Oracle WebLogic Server Web Servislerinde XMLDecoder aracılığıyla seriyi kaldırma güvenlik açığından bahsediyor. Bu uzaktan kod yürütme güvenlik açığından, kimlik doğrulama olmaksızın uzaktan yararlanılabilir, yani bir kullanıcı adı ve parola gerekmeden bir ağ üzerinden yararlanılabilir. '

CVE-2019-2729 güvenlik açığı kritik bir önem seviyesi kazanmıştır. CVSS taban puanı 9,8, genellikle en ciddi ve kritik güvenlik tehditleri için ayrılmıştır. Diğer bir deyişle, WebLogic sunucu yöneticileri, Oracle tarafından yayınlanan yamanın dağıtımına öncelik vermelidir.

Oracle WebLogic Uzaktan Kod Yürütme (CVE-2019-2729): https://t.co/xbfME9whWl #güvenlik pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 Haziran 2019

Çin KnownSec 404 Ekibi tarafından yakın zamanda gerçekleştirilen bir araştırma, güvenlik açığının aktif olarak takip edildiğini veya kullanıldığını iddia ediyor. Ekip, yeni istismarın, resmi olarak CVE-2019–2725 olarak etiketlenmiş önceden bilinen bir hatanın yaması için bir atlama olduğunu kuvvetle düşünüyor. Başka bir deyişle, ekip Oracle'ın son yamada yanlışlıkla daha önce keşfedilen bir güvenlik açığını ele almak için bir boşluk bırakmış olabileceğini düşünüyor. Ancak Oracle, henüz ele alınan güvenlik açığının bir öncekiyle tamamen ilgisiz olduğunu resmen açıkladı. İçinde açıklama sunmak için blog yazısı Aynı konuda Güvenlik Programı Yönetiminden Sorumlu Başkan Yardımcısı John Heimann, 'Bu uyarının ele aldığı sorunun, Güvenlik Uyarısı CVE-2019-2725'te ele alınan gibi serileştirme güvenlik açığı olmasına rağmen, bunun ayrı bir güvenlik açığı olduğunu lütfen unutmayın.'

Güvenlik açığından, ağ erişimine sahip bir saldırgan tarafından kolayca kullanılabilir. Saldırgan, yalnızca en yaygın ağ yollarından biri olan HTTP üzerinden erişime ihtiyaç duyar. Saldırganların, bir ağ üzerindeki güvenlik açığından yararlanmaları için kimlik doğrulama bilgilerine ihtiyaçları yoktur. Güvenlik açığından yararlanılması, potansiyel olarak hedeflenen Oracle WebLogic sunucularının devralınmasıyla sonuçlanabilir.

Weblogic XMLDecoder RCE

CVE-2017-3506'dan başlar, CVE-2019-2729'da biter. Oracle'ı çılgına çeviriyoruz, sonunda düzeltmek için WHITELIST'i kullanıyorlar. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 Haziran 2019

Hangi Oracle WebLogic Sunucuları CVE-2019-2729'a Karşı Savunmasız Kalmaktadır?

Önceki güvenlik hatasıyla olan korelasyon veya bağlantıdan bağımsız olarak, birkaç güvenlik araştırmacısı yeni WebLogic sıfır gün açıklığını aktif olarak Oracle'a bildirdi. Araştırmacılara göre, hatanın Oracle WebLogic Server'ın 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0 sürümlerini etkilediği bildiriliyor.

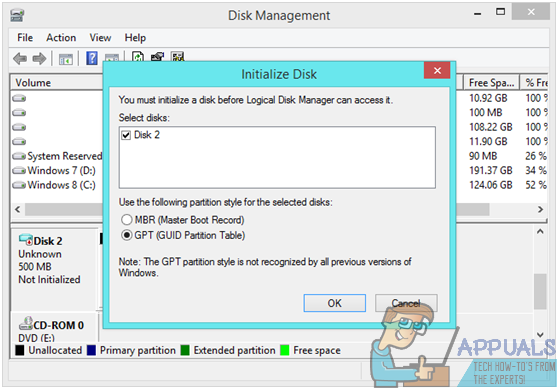

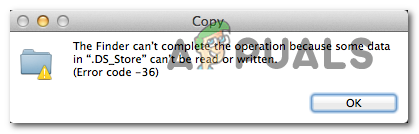

İlginç bir şekilde, Oracle güvenlik yamasını yayınlamadan önce bile, sistem yöneticileri için birkaç geçici çözüm vardı. Sistemlerini hızlı bir şekilde korumak isteyenlere hala çalışabilecek iki ayrı çözüm sunuldu:

Senaryo-1: wls9_async_response.war, wls-wsat.war bulun ve silin ve Weblogic hizmetini yeniden başlatın. Senaryo-2: Erişim politikası kontrolü ile / _async / * ve / wls-wsat / * yolları için URL erişimini kontrol eder.

Güvenlik araştırmacıları, yaklaşık 42.000 İnternet erişimli WebLogic sunucusunu keşfetmeyi başardılar. Bahsetmeye gerek yok, güvenlik açığından yararlanmak isteyen saldırganların çoğu kurumsal ağları hedefliyor. Saldırının arkasındaki birincil niyet, kripto madenciliği kötü amaçlı yazılımını düşürmek gibi görünüyor. Sunucular, en güçlü bilgi işlem gücünden bazılarına sahiptir ve bu tür kötü amaçlı yazılımlar, kripto para madenciliği yapmak için aynı şeyi gizlice kullanır. Bazı raporlar, saldırganların Monero-madencilik kötü amaçlı yazılımları kullandığını gösteriyor. Saldırganların, kötü amaçlı yazılım varyantının kötü amaçlı kodunu gizlemek için sertifika dosyalarını kullandığı bile biliniyordu. Bu, kötü amaçlı yazılımdan koruma yazılımı tarafından tespit edilmekten kaçınmak için oldukça yaygın bir tekniktir.