Arayüz Teknik Eğitimi

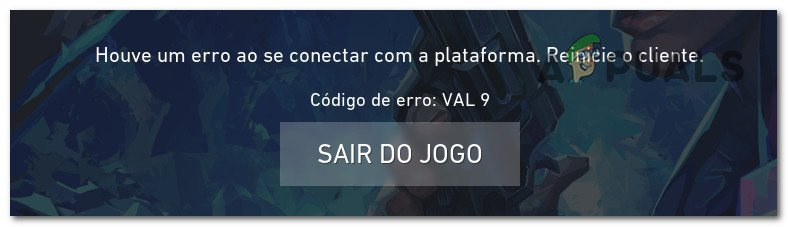

Kullanıldığında hizmet reddi saldırılarına izin verebilecek bir güvenlik açığı olan SegmentSmack, Carnegie Mellon Üniversitesi'nin CERT / CC siber güvenlik bölümü tarafından öne sürüldüğünde anında ün ve popülerlik kazandı. Ancak muhabirler, yeni bildirilen güvenlik açığının aslında iki hafta önce hem 4.9.116 hem de 4.17.11 Linux çekirdeklerinde yamalandığını kabul edemediler.

Üniversitedeki araştırmacılara göre, güvenlik açığı, sistemi 'gelen her paket için tcp_collapse_ofo_queue () ve tcp_prune_ofo_queue () için çok pahalı çağrılar yapmaya' zorlayarak bir hizmet reddi saldırısına neden oldu. Bu doğru olsa da, güvenlik açığı gerçekten yamalanmış ve SUSE gibi birçok Linux dağıtıcısı güncellemeleri zaten uygulamıştır. Red Hat gibi bazı distribütörler geride kalsa da, güncellemelerin mevcut olduğu ve geciken distribütörlerin de çok yakında yakalayacakları gerçek.

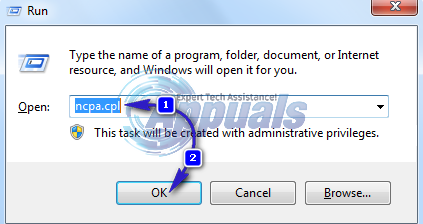

Göre tavsiye Red Hat’ın web sitesinde yayınlanan güvenlik açığına etiket atandı CVE-2018-5390 . Açıktan yararlanmanın CPU doygunluğuna ve DoS çökmesine neden olma becerisine rağmen, DoS çökmesinin bakımı 'erişilebilir bir açık bağlantı noktasına sürekli iki yönlü TCP oturumları yapılmasını gerektirir, bu nedenle saldırılar sahte IP adresleri kullanılarak gerçekleştirilemez.' Saldırı 4 akışla gerçekleştirilirse, aşağıda gösterildiği gibi 4 CPU çekirdeğinin doygunluğuna neden olabilir.

4 CPU Çekirdek Akışı. Kırmızı şapka

Carnegie Mellon Üniversitesi'nin CERT / CC bölümündeki araştırmacıların, güvenlik açığının kapsamlı bir analizini sunmalarına rağmen, DoS çökmesini sürdürmek için gereken gereksinimleri hesaba katmadıkları, bu da güvenlik açığını gerçekte olduğundan çok daha kötü hale getirdiği bulundu.

Tavsiyeye göre, Segment Smack güvenlik açığı Red Hat Enterprise Linux (RHEL) 6, RHEL 7, Gerçek Zamanlı RHEL 7, ARM64 için RHEL 7, Power için RHEL 7 ve RHEL Atomic Host'u etkiliyor. Sitede henüz hiçbir azaltma tekniği yayınlanmadı. Bununla birlikte, Red Hat'in istismar riskinden kaçınmak için gerekli güncellemeleri ve azaltma tekniklerini yayınlamaya çalıştığını belirtiyor.