Siber güvenlik illüstrasyon

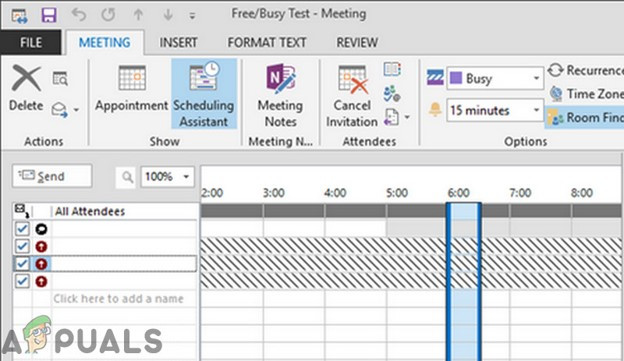

Popüler antivirüs ve dijital güvenlik yazılımlarının üreticileri ESET, yakın zamanda Windows işletim sistemi sıfır gün güvenlik açığından yararlanan saldırganları keşfetti. Saldırının arkasındaki hack grubunun siber casusluk yaptığına inanılıyor. İlginçtir ki, bu 'Buhtrap' adıyla anılan grubun tipik bir hedefi veya metodolojisi değildir ve bu nedenle istismar, grubun döndüğünü kuvvetle gösterir.

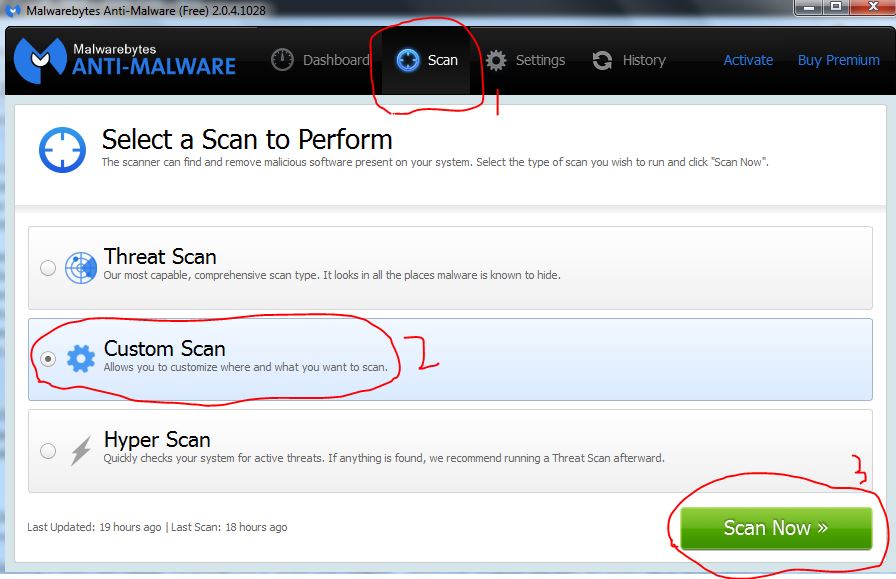

Slovak antivirüs üreticisi ESET, Buhtrap olarak bilinen bir bilgisayar korsanı grubunun, vahşi ortamda istismar edilen yeni bir Windows OS sıfır gün güvenlik açığının arkasında olduğunu doğruladı. Keşif oldukça ilginç ve endişe vericiydi çünkü grubun faaliyetleri, temel yazılım kod tabanı çevrimiçi olarak sızdırıldığında birkaç yıl önce ciddi şekilde kısıtlanmıştı. Saldırı, siber casusluk yapmak için bildirildiğine göre, Windows işletim sisteminde yeni sıfır gün güvenlik açığı kullandı. Bu kesinlikle endişe verici yeni bir gelişmedir çünkü Buhtrap hiçbir zaman bilgi çıkarmaya ilgi göstermedi. Grubun başlıca faaliyetleri para çalmaktı. Oldukça aktif olduğu zamanlarda, Buhtrap’ın birincil hedefleri finans kurumları ve sunucularıydı. Grup, para çalmak için bankaların veya müşterilerinin güvenliğini tehlikeye atmak için kendi yazılım ve kodlarını kullandı.

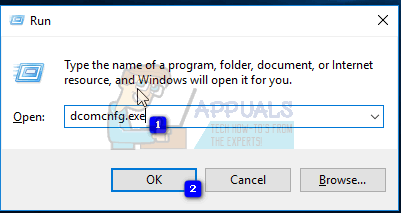

Bu arada, Microsoft sıfırıncı gün Windows işletim sistemi güvenlik açığını engellemek için bir yama yayınladı. Şirket hatayı tespit etti ve etiketledi CVE-2019-1132 . Yama, Temmuz 2019 Salı Yaması paketinin bir parçasıydı.

Buhtrap Pivotları Siber Casusluğa:

ESET geliştiricileri, Buhtrap'ın katılımını doğruladı. Dahası, antivirüs üreticisi, grubun siber casusluk yapmakla ilgilendiğini bile ekledi. Bu, Buhtrap’ın önceki istismarlarına tamamen aykırıdır. Bu arada ESET, grubun en son faaliyetlerinin farkındadır ancak grubun hedeflerini açıklamamıştır.

İlginç bir şekilde, birkaç güvenlik kurumu Buhtrap'ın devlet destekli normal bir hacker grubu olmadığını defalarca belirtmiştir. Güvenlik araştırmacıları, grubun esas olarak Rusya'dan faaliyet gösterdiğinden emin. Genellikle Turla, Fancy Bears, APT33 ve Equation Group gibi diğer odaklanmış bilgisayar korsanlığı gruplarıyla karşılaştırılır. Bununla birlikte, Buhtrap ile diğerleri arasında çok önemli bir fark vardır. Grup, saldırılarını nadiren açıkça ortaya çıkarır veya sorumluluk alır. Üstelik öncelikli hedefleri her zaman finans kurumları olmuştur ve grup bilgi yerine paranın peşine düşmüştür.

Buhtrap grubu, en son casusluk kampanyalarında sıfır gün kullanıyor: ESET araştırması, kötü şöhretli suç grubunun son beş yıldır casusluk kampanyaları yürüttüğünü ortaya koyuyor Buhtrap sonrası grubu, ilk olarak görünen en son casusluk kampanyalarında sıfır gün kullanıyor ... https://t.co/mvCyy424cg pic.twitter.com/9OJ6nXZ1sT

- Şah Şeyh (@shah_sheikh) 11 Temmuz 2019

Buhtrap ilk olarak 2014 yılında ortaya çıktı. Grup, birçok Rus şirketinin peşinden gittikten sonra tanındı. Bu işletmelerin boyutları oldukça küçüktü ve bu nedenle soygunlar pek fazla kazanç sağlamadı. Yine de başarı elde eden grup, daha büyük finans kurumlarını hedef almaya başladı. Buhtrap, nispeten iyi korunan ve dijital olarak güvence altına alınan Rus bankalarının peşinden gitmeye başladı. Group-IB'den bir rapor, Buhtrap grubunun 25 milyon dolardan fazla para kazanmayı başardığını gösteriyor. Toplamda, grup yaklaşık 13 Rus bankasına başarıyla baskın düzenledi. iddia edilen güvenlik şirketi Symantec . İlginç bir şekilde, dijital soygunların çoğu Ağustos 2015 ile Şubat 2016 arasında başarıyla gerçekleştirildi. Diğer bir deyişle Buhtrap, ayda yaklaşık iki Rus bankasından yararlanmayı başardı.

Buhtrap grubunun faaliyetleri, çevrimiçi olarak ortaya çıkan yazılım araçlarının ustaca geliştirilmiş bir kombinasyonu olan kendi Buhtrap arka kapılarının ardından aniden durdu. Raporlar, grubun birkaç üyesinin yazılımı sızdırmış olabileceğini gösteriyor. Grubun faaliyetleri aniden dururken, güçlü yazılım araçlarına erişim birkaç küçük bilgisayar korsanlığı grubunun gelişmesine izin verdi. Zaten mükemmel hale getirilmiş yazılımı kullanarak birçok küçük grup saldırılarını gerçekleştirmeye başladı. En büyük dezavantaj, Buhtrap arka kapısını kullanarak gerçekleşen çok sayıda saldırıdır.

Buhtrap arka kapısının sızmasından bu yana, grup aktif olarak tamamen farklı bir niyetle siber saldırılar gerçekleştirmeye başladı. Bununla birlikte, ESET araştırmacıları, Aralık 2015'ten beri grup değiştirme taktiklerini gördüklerini iddia ediyorlar. Görünüşe göre, grup devlet kurumlarını ve kurumlarını hedef almaya başladı, ESET, 'Araçları kullanırken belirli bir aktöre bir kampanya atfetmek her zaman zordur. kaynak kodu internette ücretsiz olarak mevcuttur. Bununla birlikte, hedeflerdeki değişim kaynak kodu sızıntısından önce gerçekleştiğinden, işletmelere ve bankalara yönelik ilk Buhtrap kötü amaçlı yazılım saldırılarının arkasındaki aynı kişilerin de devlet kurumlarını hedeflemeye dahil olduğunu büyük bir güvenle değerlendiriyoruz. '

Buhtrap kesinlikle garip bir evrim geçiriyor…. Rus bankalarından 25 milyon dolar çalmaktan siber casusluk operasyonları yapmaya kadar. Bogachev etkisi bu mu? pic.twitter.com/nuQ7ZKPU1Y

- Catalin Cimpanu (@campuscodi) 11 Temmuz 2019

ESET araştırmacıları, bu saldırılarda Buhtrap'ın elini hak ettiğini iddia edebildiler çünkü kalıpları belirleyebildiler ve saldırıların gerçekleştirilme biçimindeki birkaç benzerlik keşfettiler. 'Cephaneliklerine yeni araçlar eklenmiş ve eski araçlara güncellemeler uygulanmış olsa da, farklı Buhtrap kampanyalarında kullanılan Taktikler, Teknikler ve Prosedürler (TTP) tüm bu yıllar boyunca önemli ölçüde değişmedi.'

Buhtrap, Dark Web'de Satın Alınabilen Bir Windows İşletim Sistemi Sıfır Gün Güvenlik Açığı Kullanıyor mu?

Buhtrap grubunun Windows işletim sistemi içinde oldukça yeni bir güvenlik açığı kullandığını not etmek ilginçtir. Başka bir deyişle, grup genellikle 'sıfır gün' olarak etiketlenen bir güvenlik açığı uyguladı. Bu kusurlar genellikle düzeltilmez ve kolayca bulunmaz. Bu arada, grup daha önce Windows işletim sistemindeki güvenlik açıklarını kullandı. Ancak, genellikle diğer hacker gruplarına güvenmişlerdir. Dahası, istismarların çoğunda Microsoft tarafından yayınlanan yamalar vardı. Grubun, sızmak için yamalanmamış Windows makinelerini arayan aramalar yapması oldukça muhtemeldir.

Bu, Buhtrap operatörlerinin yamalanmamış bir güvenlik açığını kullandığı bilinen ilk örnektir. Başka bir deyişle, grup Windows işletim sistemi içinde gerçek sıfır gün güvenlik açığını kullandı. Grup, güvenlik açıklarını keşfetmek için gerekli becerilere sahip olmadığı için, araştırmacılar grubun aynı şeyi satın almış olabileceğine kuvvetle inanıyor. Kaspersky Küresel Araştırma ve Analiz Ekibi'nin başında bulunan Costin Raiu, sıfırıncı gün güvenlik açığının aslında Volodya olarak bilinen bir güvenlik açığından yararlanma komisyoncusu tarafından satılan bir 'ayrıcalık yükselmesi' hatası olduğuna inanıyor. Bu grubun hem siber suç hem de ulus devlet gruplarına sıfır gün istismarlarını satan bir geçmişi var.

Buhtrap # Malware doc dosyasına gömülü base64 ile kodlanmış yürütülebilir dosyanın tipik modeli (ve boyutu) ile. https://t.co/SOt3XtZ8KH pic.twitter.com/dYBSMLFLx6

- marc ochsenmeier (@ochsenmeier) 11 Temmuz 2019

Buhtrap’ın siber casusluk ekseninin Rus istihbaratı tarafından yönetilmiş olabileceğine dair söylentiler var. Kanıtlanmamış olmasına rağmen, teori doğru olabilir. Rus istihbarat teşkilatının Buhtrap'ı onlar adına casusluk yapması için işe almış olması mümkün olabilir. Pivot, hassas şirket veya hükümet verileri yerine grubun geçmişteki ihlallerini affetmeye yönelik bir anlaşmanın parçası olabilir. Rusya'nın istihbarat departmanının geçmişte üçüncü taraf bilgisayar korsanlığı grupları aracılığıyla bu kadar büyük ölçekli bir düzenleme yaptığına inanılıyordu. Güvenlik araştırmacıları, Rusya'nın diğer ülkelerin güvenliğini denemek ve sızmak için yetenekli kişileri düzenli olarak ancak gayri resmi olarak işe aldığını iddia etti.

İlginç bir şekilde, 2015 yılında Buhtrap'ın hükümetlere karşı siber casusluk operasyonlarına karıştığına inanılıyordu. Doğu Avrupa ve Orta Asya ülkelerinin hükümetleri rutin olarak Rus bilgisayar korsanlarının çeşitli durumlarda güvenliklerine sızmaya çalıştıklarını iddia ettiler.

Etiketler Siber güvenlik