WordPress. Orderland

Joomla ve WordPress gibi popüler İçerik Yönetim Sistemlerini (CMS) kullanan web siteleri, bir kod enjektörüne ve yeniden yönlendirici komut dosyasına tabidir. Görünüşe göre yeni güvenlik tehdidi, şüphe duymayan ziyaretçileri gerçek görünümlü ancak oldukça kötü niyetli web sitelerine gönderiyor. Başarılı bir şekilde yeniden yönlendirildikten sonra, güvenlik tehdidi virüslü kodu ve yazılımı hedef bilgisayara göndermeye çalışır.

Güvenlik analistleri, en popüler ve yaygın olarak kullanılan CMS platformlarından ikisi olan Joomla ve WordPress'i hedef alan şaşırtıcı bir güvenlik tehdidini ortaya çıkardılar. Milyonlarca web sitesi içerik oluşturmak, düzenlemek ve yayınlamak için CMS'nin en az birini kullanıyor. Analistler şimdi Joomla ve WordPress web sitelerinin sahiplerini, ziyaretçileri kötü amaçlı web sitelerine iten kötü amaçlı bir yönlendirme komut dosyası konusunda uyarıyorlar. Sucuri'de bir güvenlik araştırmacısı olan Eugene Wozniak, kötü niyetli güvenlik tehdidini detaylandırdı bir müşterinin web sitesinde ortaya çıkardığını.

Yeni keşfedilen .htaccess enjektör tehdidi, ana bilgisayarı veya ziyaretçiyi sakatlamaya çalışmaz. Bunun yerine, etkilenen web sitesi, web sitesi trafiğini sürekli olarak reklam sitelerine yönlendirmeye çalışır. Bu kulağa çok zarar verici gelmese de enjektör betiği ayrıca kötü amaçlı yazılım yüklemeye çalışır. Saldırının ikinci kısmı, meşru görünümlü web siteleriyle birleştiğinde, sunucunun güvenilirliğini ciddi şekilde etkileyebilir.

Joomla ve WordPress web siteleri, bir web sunucusunun dizin düzeyinde yapılandırma değişiklikleri yapmak için çok yaygın olarak .htaccess dosyalarını kullanır. Söylemeye gerek yok, bu, web sitesinin oldukça kritik bir bileşenidir çünkü dosya, ana bilgisayar web sayfasının temel yapılandırmasını ve web sitesi erişimi, URL yeniden yönlendirmeleri, URL kısaltması ve erişim kontrolünü içeren seçeneklerini içerir.

Güvenlik analistlerine göre, kötü amaçlı kod .htaccess dosyasının URL yeniden yönlendirme işlevini kötüye kullanıyordu, 'Web uygulamalarının çoğu yönlendirmelerden yararlanırken, bu özellikler aynı zamanda kötü aktörler tarafından reklam gösterimleri oluşturmak ve göndermek için de yaygın olarak kullanılmaktadır. kimlik avı sitelerine veya diğer kötü amaçlı web sayfalarına şüphelenmeyen site ziyaretçileri. '

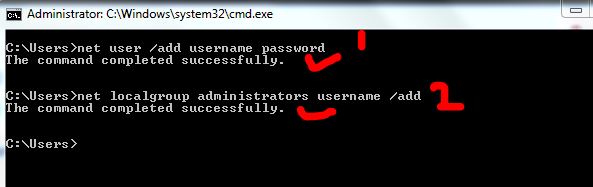

Asıl endişe verici olan şey, saldırganların Joomla ve WordPress web sitelerine tam olarak nasıl eriştiklerinin net olmamasıdır. Bu platformların güvenliği oldukça sağlam olsa da, saldırganlar içeri girdikten sonra kötü amaçlı kodu oldukça kolay bir şekilde birincil hedefin Index.php dosyalarına yerleştirebilir. Index.php dosyaları, içerik stili ve özel temel talimatlar gibi Joomla ve WordPress web sayfalarını sunmaktan sorumlu oldukları için kritik öneme sahiptir. Esasen, neyin sunulacağını ve web sitesi ne olursa olsun nasıl sunulacağını bildiren birincil talimatlar dizisidir.

Erişim sağlandıktan sonra saldırganlar, değiştirilmiş Index.php dosyalarını güvenli bir şekilde yerleştirebilirler. Bundan sonra, saldırganlar kötü amaçlı yönlendirmeleri .htaccess dosyalarına enjekte edebildiler. .Htaccess enjektör tehdidi, web sitesinin .htaccess dosyasını aramaya devam eden bir kod çalıştırır. Kötü amaçlı yeniden yönlendirme komut dosyasını bulup enjekte ettikten sonra tehdit, aramayı derinleştirir ve saldırmak için daha fazla dosya ve klasör aramaya çalışır.

Saldırıya karşı korunmanın birincil yöntemi, .htaccess dosyasının kullanımını tamamen boşaltmaktır. Aslında, .htaccess dosyaları için varsayılan destek Apache 2.3.9'dan başlayarak kaldırıldı. Ancak birkaç web sitesi sahibi hala etkinleştirmeyi seçiyor.

![Windows 10 Mağazası Yüklenmemiş [DÜZELTİLDİ]](https://jf-balio.pt/img/how-tos/97/windows-10-store-not-installed.png)