Meltdown ve Spectre Güvenlik Açıklarını belirtmek için oluşturulan logolar. Resim Kredisi: Hacker Haberleri

Teknoloji üreticileri tarafından 2017 yazında mikroişlemci bulaştıran bir güvenlik açığı keşfedildi ve daha sonra bu yılın başında 'Spectre' adlı güvenlik açığıyla ilgili bilgiler kamuoyuna açıklandı. O zamandan beri, çipleri tam anlamıyla karmaşanın içinde olan Intel, Spectre sınıfının gelişmiş güvenlik açıklarının raporlanmasına 100.000 $ ödül koydu ve MIT'den Vladimir Kiriansky ve kendi kendine çalışan Carl Waldspurger, öne çıktığı için nakit para ödülü aldı. en yeni iki sürüm bir dal güvenlik açıkları hakkında ayrıntılı araştırma: sırasıyla Spectre 1.1 ve Spectre 1.2.

Kiriansky ve Waldspurger’de kağıt 10 Temmuz 2018'de yayınlanan ve Spectre 1.1 ve Spectre 1.2 güvenlik açıklarının ayrıntılarını özetleyen, ilkinin 'spekülatif tampon taşmaları oluşturmak için spekülatif depolardan yararlandığı', ikincisinin ise spekülatif mağazaların 'salt okunur verilerin üzerine yazmasına izin verdiği' açıklandı. ', Meltdown olarak bilinen Spectre 3.0 sınıfı güvenlik açığında kullanılana benzer bir mekanizmada. Spectre sınıfı kusurlarının temel doğası gereği, bunlar bir dizi güncelleme veya yama ile tamamen engellenebilecek bir şey değildir, temel bilgisayar işleme tasarımında tam bir değişiklik gerektirir, ancak konuyla ilgili iyi haber şu ki, saldırılar, yalnızca kötü amaçlı kodun engelleyebileceği ve çalışabileceği yerlerde daha fazla sömürü özgürlüğü sağlayan cihazlarda gerçekleşebilir.

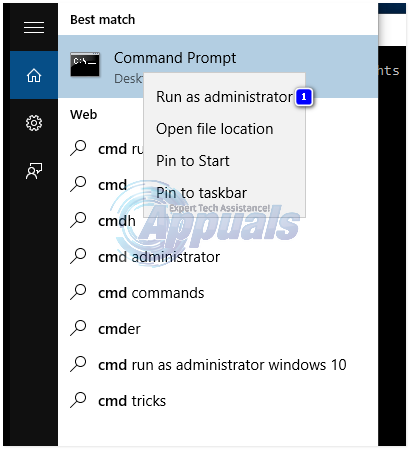

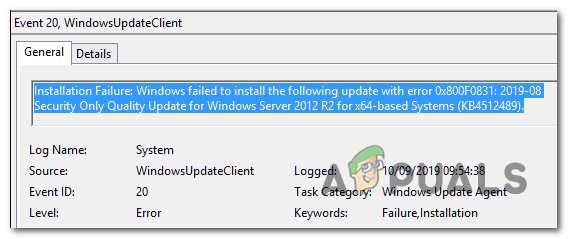

Kötüye kullanımı önlemek için Microsoft Windows, işletim sisteminin güvenlik tanımlarını yükselten yazılım güncellemeleri yayınladı ve Chrome tarayıcısı, bir bellekten kodun atlanmasını durdurmak için bir sitenin javascript'inin diğerine erişmesini engelleyen güvenlik güncellemeleri yayınladı. bir bütün olarak başka bir yere. Sadece bu iki cephede güncellemeler yapmak, cihazı ev cephesinde koruduğu ve internetten kötü amaçlı yazılım enjeksiyonunu kısıtladığı için istismar riskini% 90 oranında azaltır. Aygıtta depolanan özel bilgileri çıkarmak için belirli noktalarda saldırmak için önbellek zamanlamasını kullanan yerleşik kötü amaçlı içerik olmadan, aygıtların Spectre sınıfı saldırıların kavrayışından uzak olduğu varsayılır.

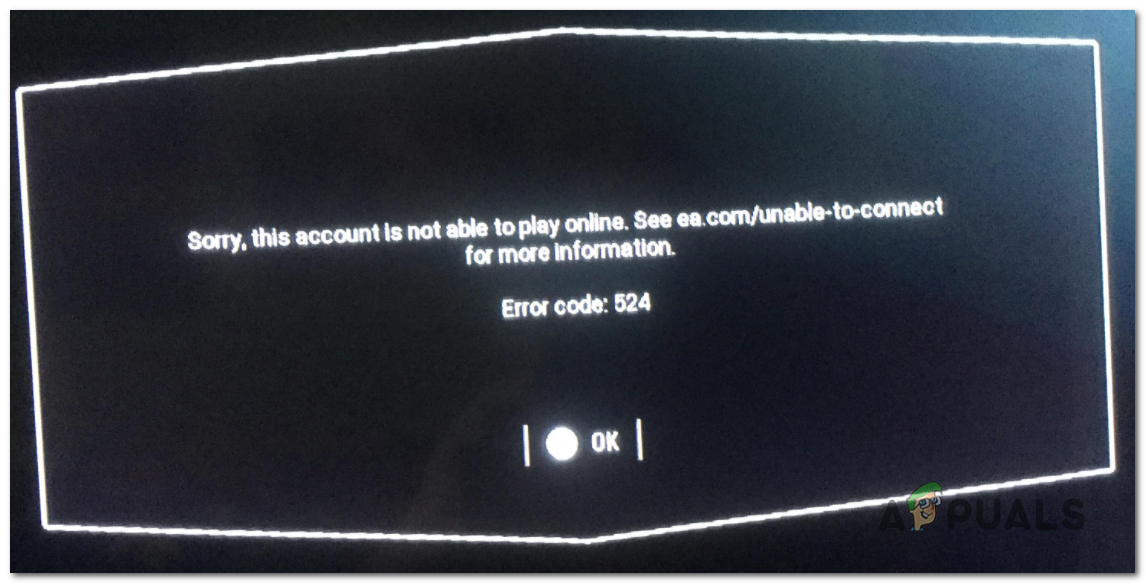

Intel, cihazlarının mevcut durumunda açıkları mümkün olan en iyi şekilde düzeltmek için sistem güncellemeleri yayınladı ve Microsoft, kullanıcıların kendi bilgisayarlarında da birkaç basit adımı izleyerek saldırılardan kaçınmalarına olanak sağlamak için web sitesinde kullanıcı dostu azaltma kılavuzları yayınladı. . Spectre sınıfı güvenlik açıklarının etkisi, kusurun bir dalından diğerine değişir, ancak henüz neredeyse hiçbir şey kadar hareketsiz olabilir, diğer yandan veri çıkararak güvenlik tehditleri oluşturabilir veya işlemciyi aşırı yükleyerek cihaza fiziksel tehditler oluşturabilir. Spectre 3.0 Meltdown güvenlik açığıyla karşı karşıya olan birkaç HP Spectre cihazında görüldüğü gibi, ironik bir şekilde değil, aşırı ısınması için.

Spectre sınıfı virüsü ve neden kısa süre içinde bu virüsü ortadan kaldırmayabileceğimizi anlamak için, Intel’in Spekülatif Yürütme Yan Kanalları Analizi'nde iyi açıklanan günümüz bilgisayar işlemcilerinde kullanılan metodolojinin doğasını kavramak gerekir. Beyaz kağıt . En yüksek işlem gücü yarışında, Intel gibi birçok işlemci, bir sonraki komutun çalıştırılabilmesi için önceki komutların çalıştırılmasını beklemesine gerek olmayan sorunsuz yürütmeye izin vermek için önceden bir komut öngören spekülatif yürütmeyi kullandı. Tahminleri iyileştirmek için mekanizma, sistemi gözlemleyen yan kanal önbellek yöntemlerini kullanır. Bunda, belirli bir bilgi parçasının belirli bir önbellek düzeyinde bulunup bulunmadığını ölçmek için bir önbellek zamanlama yan kanalı kullanılabilir. Bu, bellek erişim süresi ne kadar uzun sürerse, değerlerin alınması için geçen süreye dayalı olarak ölçülür, bu veri parçasının ne kadar uzakta olduğu sonucuna varılabilir. Bilgisayar işlemcilerinde bu sessiz gözlem mekanizmasının kötüye kullanılması, komut yürütmelerini amaçlandığı gibi tahmin etmek için yapıldığı gibi, değerini tahmin ederek özel bilgilerin potansiyel yan kanal sızıntısına yol açmıştır.

Spectre sınıfı güvenlik açıkları, bu mekanizmadan yararlanan bir şekilde çalışır. İlk değişken, bir kötü amaçlı yazılımın, ilerlemek için gereken bellekteki konuma erişmek için spekülatif işlemlerin gerçekleşmesini isteyen sahte bir komut kodu göndermesidir. Genellikle bellekte bulunmayan konumlar, bu atlama yoluyla kötü amaçlı yazılımların kullanımına sunulur. Saldırgan, kötü amaçlı yazılımı, bilgi almakla ilgilendiği bir konuma yerleştirdiğinde, önbellek düzeyinde ilgilenilen hafızayı sızdırırken, spekülatif çalışanı işlemleri geri almak için sınırların dışına göndermek için harekete geçebilir. Spectre sınıfı güvenlik açıklarının ikinci varyantı, ana akım spekülatif bir operasyonla işbirliği içinde veri değerlerini aynı şekilde etkileyen dallı bir kenar çizgisi dışında benzer bir yaklaşım kullanır.

Artık anlayabileceğiniz gibi, kötü niyetli kişiler Intel (ve IRM dahil diğer) bilgisayar işlemcilerinin temelini oluşturan dokudaki boşluklara dişlerini batırmanın yollarını bulmayı başardıklarından, bu sorunu çözmek için yapabileceğiniz neredeyse hiçbir şey yok. . Bu noktada alınabilecek tek eylem, bu tür kötü niyetli kişilerin sistemde ikamet etmesini ve cihazın bu temel güvenlik açığından yararlanmasını engelleyen önleyici hafifletici eylemdir.

Intel: en belirgin şekilde etkilenen işlemci

![[DÜZELTME] Cloudflare 'Hata 523: Menşe Ulaşılamıyor'](https://jf-balio.pt/img/how-tos/79/cloudflare-error-523.jpg)