OpenBSD Projesi

Xorg, Linux'ta kullanılan çok ünlü bir X pencere sistemidir. Sırasıyla bir iletişim protokolü olan X11 standardını kullanan bir grafik kullanıcı arayüzüdür. Xorg, artık aktif geliştirme aşamasında olmayan XFree86 projesinden ayrıldı.

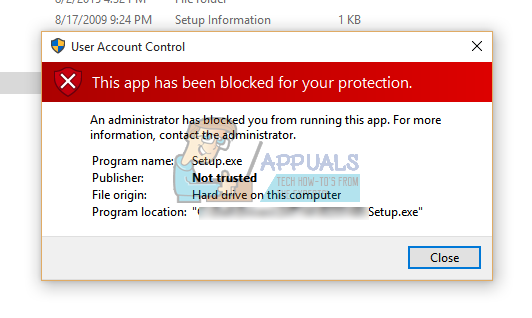

Ayrıcalık Arttırma İstismarı

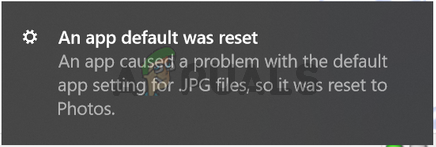

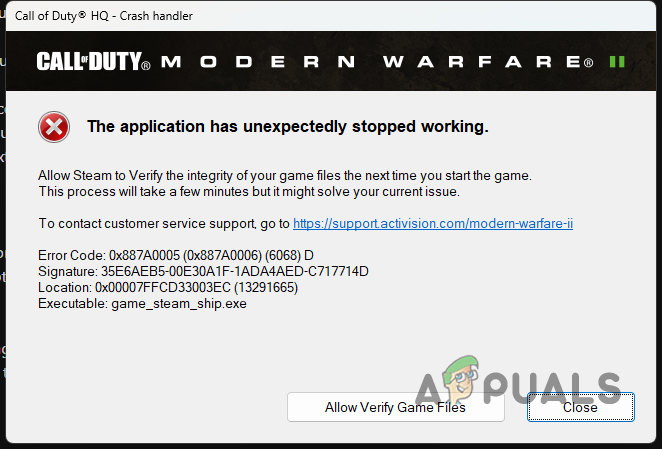

1.19.0'dan 1.20.3'e kadar tüm Xorg X11 sunucu sürümleri, -modulepath ve -logfile seçenekleri için var olan izin denetimi kusurlarına karşı savunmasızdır. Bu, ayrıcalıklı olmayan kullanıcılara bir sunucu başlatma, yükseltilmiş ayrıcalıklarla rastgele kod çalıştırma yeteneği verir.

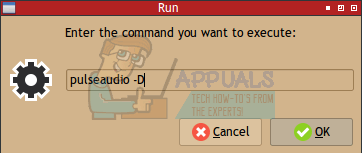

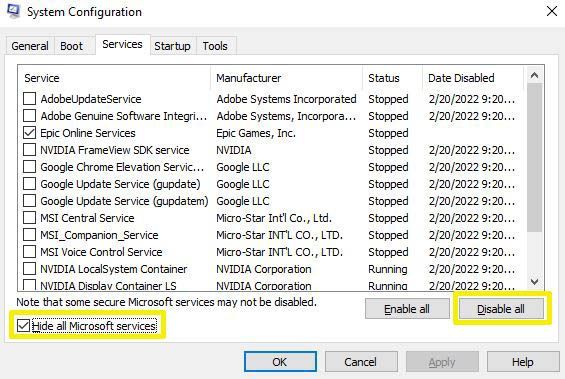

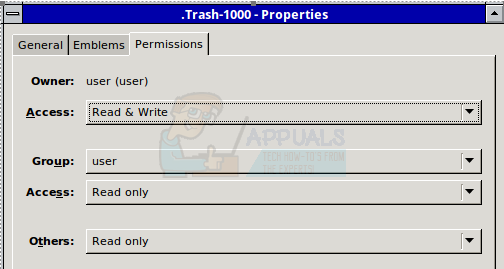

Araştırmacılar, yüklenen kötüye kullanımla bir CRON betiği çalıştırmanın SELinux'un bunu zorlamasına neden olduğunu buldu. Bir crontab.old yedekleme dosyası oluşturulur ve bu dosya, esasen Metasploit modülü tarafından, cron arka plan programının çalıştırılması için komutlar ve talimatlar içeren yeni bir dosya ile değiştirilir. Kötüye kullanımın başarısız olması, bozuk bir crontab ile sonuçlanabilir. Xorg'un, istismarın çalışması için SUID izinlerine de sahip olması gerekir, bunu aşağıdaki kod parçacığından doğrulayabilirsiniz.

# linux kontrolü

uname = cmd_exec 'uname'

uname = ~ / linux / i ise

vprint_status 'Linux için ek denetim çalıştırma'

datastore ['ConsoleLock'] user = cmd_exec 'id -un' ise

yoksa? '/ Var / run / console / # {kullanıcı}'

vprint_error '# {kullanıcı} için konsol kilidi yok'

CheckCode :: Safe döndür

son

vprint_good '# {kullanıcı} için konsol kilidi'

son

selinux_installed ise?

selinux_enforcing ise?

vprint_error 'Selinux uyguluyor'

CheckCode :: Safe döndür

son

son

vprint_good 'Selinux bir sorun değil'

son# suid program kontrolü

xorg_path = cmd_exec 'komut -v Xorg'

xorg_path.include? ('Xorg') olmadıkça

vprint_error 'Xorg çalıştırılabilir dosyası bulunamadı'

CheckCode :: Safe döndür

son

vprint_good 'Xorg yolu # {xorg_path}' adresinde bulundu

setuid sürece? xorg_path

vprint_error 'Xorg ikili # {xorg_path} SUID değil'

CheckCode :: Safe döndür

son

vprint_good “Xorg ikili dosyası # {xorg_path} SUID'dir”

Test Metodolojisi

Bu istismar üzerinde dört araştırmacı çalıştı -

- Narendra Shinde - Keşif ve istismar

- Raptor-0xdea - cron için değiştirilmiş istismar

- Aaron Ringo - Metasploit modülü

- Brendan Coles - Metasploit modülü

Bu, OpenBSD 6.3, 6.4 ve CentOS 7 (1708) üzerinde test edildi. Packetstorm'daki notlara göre, varsayılan yüklemeye sahip CentOS, kullanıcının oturumları için konsol kimlik doğrulamasına ihtiyaç duyacaktır.

Bu, Xorg’un kullanım ölçeği düşünüldüğünde ciddi bir güvenlik açığıdır. İstismarın çalışması için bazı ön ayarlara ihtiyaç duymasına rağmen, bunlar profesyonel bir ortamda bulunmayabilir.

Etiketler CentOS OpenBSD Xorg