Siber güvenlik illüstrasyon

Microsoft, bir gün önce Windows 10 İşletim Sistemi (OS) için önemli bir güncelleme yayınladı. Ancak, bu güncellemede bile ilginç, basit ve yine de oldukça güçlü bir güvenlik açığına karşı koruma sağlayacak bir yama yok. Güvenlik açığı, Windows 10’un gelişmiş Görev Zamanlayıcısı'nda bulunmaktadır. Görev Zamanlayıcı, istismar edildiğinde, esasen istismarcıya tam yönetici ayrıcalıkları verebilir.

'SandboxEscaper' çevrimiçi takma adını kullanan bir bilgisayar korsanı, hatayı yayınladı. Görünüşe göre bu istismarın Windows 10'da ciddi güvenlik etkileri var. İlginç bir şekilde, bilgisayar korsanı sıfırıncı gün istismarını Microsoft'un yakın zamanda satın aldığı bir yazılım araçları ve geliştirme kodu deposu olan GitHub'da yayınlamayı seçti. Bilgisayar korsanı, Windows 10 işletim sistemini etkileyen sıfır gün güvenlik açığı için Kavram Kanıtı (PoC) istismar kodunu bile yayınladı.

Açıktan yararlanma, öncelikle Microsoft'un henüz aynı şeyi kabul etmediği için sıfır gün kategorisine giriyor. Windows 10 üreticisi farkına vardığında, Görev Zamanlayıcı'da bulunan boşluğu kapatacak bir yama sunmalıdır.

Görev Zamanlayıcı, Windows 95 günlerinden beri var olan Windows işletim sisteminin temel bileşenlerinden biridir. Microsoft, işletim sistemi kullanıcılarının önceden tanımlanmış bir zamanda veya belirli zaman aralıklarından sonra programların veya komut dosyalarının başlatılmasını planlamasına imkan veren yardımcı programı sürekli olarak geliştirmiştir . GitHub'da yayınlanan istismar, Görev Zamanlayıcı'da görevleri sunucuya kaydetmek için bir yöntem olan 'SchRpcRegisterTask' ı kullanır.

Henüz bilinmeyen nedenlerden dolayı, program izinleri olması gerektiği kadar kapsamlı bir şekilde kontrol etmez. Bu nedenle, isteğe bağlı bir DACL (İsteğe Bağlı Erişim Kontrol Listesi) izni ayarlamak için kullanılabilir. Kötü niyetli olarak yazılmış bir program veya daha düşük düzeyli ayrıcalıklara sahip bir saldırgan, 'SİSTEM' ayrıcalıklarını elde etmek için hatalı biçimlendirilmiş bir .job dosyası çalıştırabilir. Esasen bu, yerel bir saldırganın veya kötü amaçlı yazılımın hedeflenen makinelerde yönetici sistem ayrıcalıklarıyla kod kazanmasına ve çalıştırmasına potansiyel olarak izin verebilecek, onaylanmamış veya yetkisiz ayrıcalık yükseltme sorunudur. Sonuç olarak, bu tür saldırılar saldırgana hedeflenen Windows 10 makinesinin tam yönetici ayrıcalıklarını verecektir.

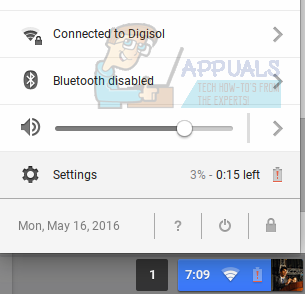

Bir Twitter kullanıcısı, sıfır gün istismarını doğruladığını ve en son Mayıs 2019 güncellemesiyle yamalanmış Windows 10 x86 sisteminde çalıştığını doğruladığını iddia ediyor. Ayrıca kullanıcı, güvenlik açığından yüzde 100 kolaylıkla yararlanılabileceğini ekler.

Bunun tamamen yamalı (Mayıs 2019) Windows 10 x86 sisteminde olduğu gibi çalıştığını onaylayabilirim. Daha önce yalnızca SYSTEM ve TrustedInstaller tarafından tam denetim altında olan bir dosya artık sınırlı bir Windows kullanıcısı tarafından tam denetim altındadır.

Testlerimde hızlı ve% 100 oranında çalışır. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21 Mayıs 2019

Yeterince endişe verici değilse, bilgisayar korsanı ayrıca Windows'ta ifşa edilmemiş 4 sıfır gün hatası daha olduğunu ima etti, bunlardan üçü yerel ayrıcalık artışına ve dördüncüsü saldırganların sanal alan güvenliğini atlamasına izin veriyor. Eklemeye gerek yok, Microsoft henüz istismarı kabul etmedi ve bir yama yayınlamadı. Bu, esasen Windows 10 kullanıcılarının bu belirli güvenlik açığı için bir güvenlik düzeltmesi beklemesi gerektiği anlamına gelir.

Etiketler pencereler