Oracle

Etiketli iki güvenlik açığı CVE-2018-2998 ve CVE-2018-2933 Oracle WebLogic Sunucusundan yararlanan PulseSecurity'den Denis Andzakovic tarafından keşfedildi SAML ve WLS Çekirdek Bileşenleri, verilere sınırlı bir dereceye kadar erişmek ve bunları değiştirmek için sırasıyla.

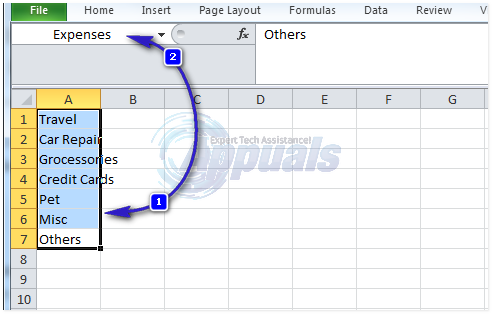

Oracle WebLogic SAML hizmet sağlayıcı kimlik doğrulama mekanizmasında iki güvenlik açığı keşfedildi. SAML'ye bir XML yorumu ekleyerek

NameIDetiketi, bir saldırgan SAML servis sağlayıcısını başka bir kullanıcı olarak oturum açmaya zorlayabilir. Ek olarak, WebLogic varsayılan yapılandırmada imzalı SAML onayları gerektirmez. Bir saldırgan, bir SAML onayından imza bölümlerini çıkararak rastgele bir SAML onaylama işlemi oluşturabilir ve kimlik doğrulama mekanizmasını atlayabilir.

Denis Andzakovic - Nabız Güvenliği

Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0'ın bu güvenlik açıklarına karşı savunmasız olduğu bulundu, ancak diğer üç sürümün: 10.3.6.0, 12.1.3.0 ve 12.2.1.2'nin de etkilendiği bulundu.

İçinde risk değerlendirme matrisi Oracle tarafından yayınlanan CVE-2018-2998 güvenlik açığı, SAML bileşenini yerel olarak kullanmak üzere değerlendirildi. Göre CVSS Sürüm 3.0 , bu güvenlik açığına 10 üzerinden 5,4 temel puan verildi ve genel olarak düşük bir manipülasyon risk faktörüne sahip olduğu değerlendirildi. Aynı değerlendirmede, CVE-2018-2933 güvenlik açığının yerel sunucu cihazlarından WLS Çekirdek bileşenlerini istismar ettiği değerlendirildi. Güvenlik açığına, olası 10 üzerinden 4,9'luk biraz daha düşük bir taban puan verildi. Oracle tarafından, kullanıcıları için bu güvenlik açığının azaltılmasına yönelik talimatların bulunduğu 2421480.1 numaralı bir belge yayınlandı. Bu belgeye, giriş yaptıktan sonra Oracle yönetici hesapları erişebilir.

Oracle Security Assertions Markup Language (SAML), aynı ağ üzerindeki birden çok cihaz arasında kimlik doğrulama bilgilerinin paylaşımını kolaylaştıran ve tek bir cihazın diğerinin parçası üzerinde hareket etmesini sağlayan bir çerçeveyi tanımlar. Kullanıcıların kimlik doğrulamasını ve yetkilendirmesini belirler: kimlik bilgilerinin yasal olup olmadığı ve istenen eylemleri gerçekleştirmek için gerekli izinlere sahip olup olmadıkları. Çoğu zaman bu protokol, kullanıcılar için tek oturum açma özelliğini ayarlamak için kullanılır ve SAML sağlayıcıları, bu kimlik bilgilerini tahsis eden sunucuyu veya yönetici cihazını yönetir. Doğrulandıktan ve yetkilendirildikten sonra, XML'deki SAML onayı, belirlenen kullanıcı görevinin tamamlanmasına izin verir. SAML 2.0, 2005 yılından beri bilgisayarlarda bu kimlik doğrulama ve yetkilendirme süreci için standart olarak belirlenmiş ve Oracle WebLogic Sunucularının oluşturdukları uygulamalarda kullandığı standarttır.

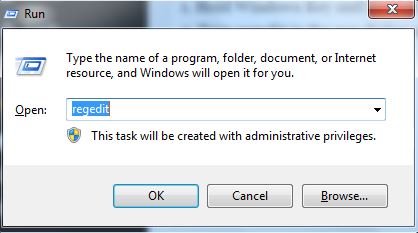

WebLogic Sunucusunun temel bileşenlerinde keşfedilen güvenlik açığıyla el ele çalışarak, iki güvenlik açığının WebLogic'in varsayılan olarak imzalı onay gerektirmemesi gerçeğinden yararlandığı bulundu. Güvenlik açıkları, Sistemin, SAML onayının imzasını geçersiz kılmaksızın başka bir kullanıcının hesabında oturum açmasına izin vermek için Ad Kimliği etiketine rastgele bir XML açıklaması ekleyerek kimlik doğrulama ve yetkilendirme mekanizmasını manipüle etti çünkü sunucu yalnızca açıklamanın ardından gösterilen dizeyi doğruladı altında.

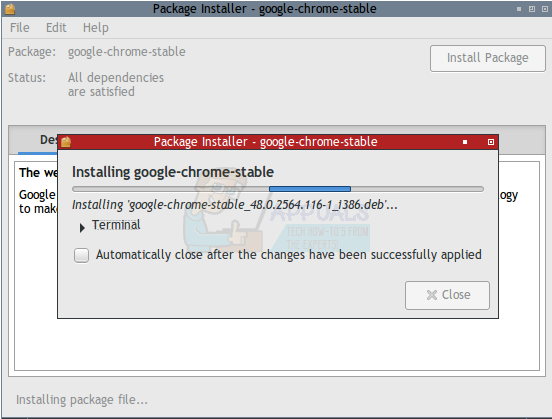

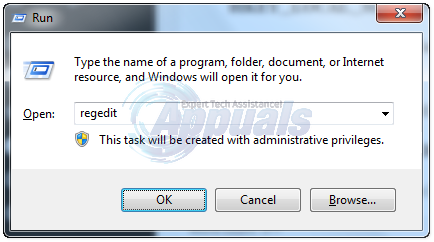

Saldırgan yöneticiYönetici sunucusu yapılandırma ayarlarında, eğer SingleSignOnServicesMBean.WantAssertionsSigned öznitelik devre dışı bırakılır veya gerekli değildir, varsayılan durumda olduğu gibi, imza doğrulanmaz ve bir kişinin tercih ettiği herhangi bir kullanıcı olarak oturum açmasına izin vermek için kimlik doğrulama atlanabilir. Bilgisayar korsanları, sistem ayarlarını bozmak, verileri çıkarmak veya sunucuları bozmak için sistemdeki güçlü hesaplara erişmek için bu güvenlik açığından yararlanabilir. İmza gerektirmeyen bu varsayılan kurulumda, aşağıdaki kod (okunabilirlik için kısaltılmıştır) tarafından paylaşılır. Nabız Güvenliği bir bilgisayar korsanının 'yönetici' olarak nasıl oturum açabileceğini gösterir:

REDACTED REDACTED admin WLS_SP urn: oasis: names: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportOracle, bu güvenlik açığıyla ve birlikte keşfedilen öncekiyle baş edebilmek için, kullanıcılardan ürünlerinin ilgili Oracle bileşenini Temmuz 2018 için Oracle Fusion Middleware için Kritik Yama ile güncellemelerini istedi.