Bir süredir fidye yazılımlarının Linux çalıştıran makineleri ve hatta bu konuda FreeBSD'yi nadiren etkilediğine inanılıyordu. Maalesef, KillDisk fidye yazılımı artık bir avuç Linux destekli makineye saldırdı ve Ubuntu ve çeşitli resmi dönüşleri gibi kök hesabı bozan dağıtımlar bile savunmasız olabilir gibi görünüyor. Bazı bilgisayar bilimcileri, Ubuntu'yu etkileyen birçok güvenlik tehdidinin bir şekilde Unity masaüstü arayüzünün bazı yönlerini tehlikeye attığı görüşünü dile getirdiler, ancak bu tehdit KDE, Xfce4, Openbox veya hatta tamamen sanal konsol tabanlı Ubuntu Sunucusunu kullananlara bile zarar verebilir.

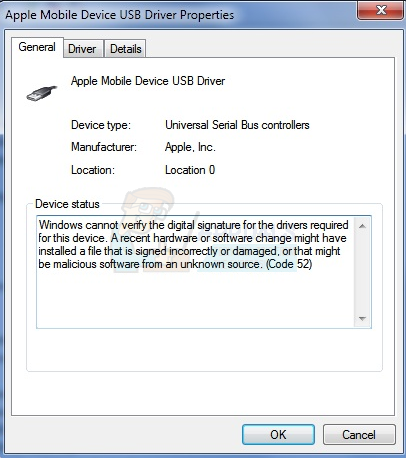

Doğal olarak sağduyu kuralları bu tür bir tehditle savaşmak için geçerlidir. Bir tarayıcıdaki şüpheli bağlantılara erişmeyin ve e-posta eklerinden indirilen dosyaların yanı sıra İnternet'ten indirilen dosyalar üzerinde kötü amaçlı yazılım taraması yaptığınızdan emin olun. Resmi depolardan gelen programlar bu tehdidi azaltmak için dijital bir imza alsa da, bu özellikle indirdiğiniz tüm çalıştırılabilir kodlar için geçerlidir. Çalıştırmadan önce herhangi bir komut dosyasının içeriğini okumak için her zaman bir metin düzenleyici kullandığınızdan emin olmalısınız. Bunların yanı sıra, sisteminizi Ubuntu'ya saldıran KillDIsk formundan korumak için atabileceğiniz birkaç özel adım vardır.

Yöntem 1: Kök Hesabın Karıştırılması

Ubuntu’nun geliştiricileri, kök hesabın şifresini bozma konusunda bilinçli bir karar verdiler ve bu, bu tür saldırıları tamamen durdurabildiği kanıtlanmasa da, sistemlere zarar vermenin yavaş olmasının başlıca nedenlerinden biridir. Makinelerini sunucu olarak kullananlar için yaygın olan kök hesaba erişimi geri yüklemek mümkündür, ancak güvenlik söz konusu olduğunda bunun ciddi sonuçları vardır.

Bazı kullanıcılar sudo passwd vermiş ve ardından root hesabına hem grafik hem de sanal konsollardan oturum açmak için kullanabilecekleri bir şifre vermiş olabilir. Bu işlevi hemen devre dışı bırakmak için, kök oturum açma işlemini ortadan kaldırmak için sudo passwd -l root kullanın ve Ubuntu'yu veya kullandığınız dönüşü orijinal olduğu yere geri koyun. Şifreniz sorulduğunda, bir kullanıcı oturum açmasıyla çalıştığınızı varsayarak, kök hesaba verdiğiniz özel şifreyi değil, aslında kullanıcı şifrenizi girmeniz gerekecektir.

Doğal olarak, en iyi yöntem, başlangıçta hiç sudo passwd kullanmamayı içerir. Sorunu halletmenin daha güvenli bir yolu, bir kök hesap almak için sudo bash kullanmaktır. Ubuntu makinenizde yalnızca bir kullanıcı hesabınız olduğu varsayılarak sizden şifreniz istenecektir, ki bu yine sizin kullanıcı olacaktır ve root şifresi olmayacaktır. Sudo ve ardından adı geçen kabuğun adını kullanarak diğer mermiler için bir kök istemi alabileceğinizi unutmayın. Örneğin, sudo tclsh, basit bir Tcl yorumlayıcısına dayalı bir kök kabuğu oluşturur.

Yönetim görevlerinizi tamamladığınızda kabuktan çıkmak için exit yazdığınızdan emin olun, çünkü bir kök kullanıcı kabuğu sahipliğinden bağımsız olarak sistemdeki herhangi bir dosyayı silebilir. Tclsh gibi bir kabuk kullanıyorsanız ve isteminiz yalnızca bir% işaretiyse, komut isteminde whoami'yi komut olarak deneyin. Size tam olarak kim olarak oturum açtığınızı söylemelidir.

Çok fazla özelliğe sahip olmayan ve dolayısıyla hasara neden olma şansı daha az olan kısıtlı bir kabuğa erişmek için her zaman sudo rbash kullanabilirsiniz. Bunların masaüstü ortamınızda açtığınız grafiksel bir terminalden, tam ekran bir grafik terminal ortamından veya Linux'un size sunduğu altı sanal konsoldan birinden eşit derecede iyi çalıştığını unutmayın. Sistem bu farklı seçenekler arasında ayrım yapamaz, yani bu değişiklikleri standart Ubuntu'dan, Lubuntu veya Kubuntu gibi herhangi bir dönüşten veya herhangi bir grafik masaüstü paketi olmadan Ubuntu Sunucusu kurulumundan yapabileceğiniz anlamına gelir.

Yöntem 2: Kök Hesabın Kullanılamayan Parolası olup olmadığını kontrol edin

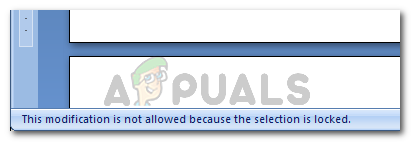

Kök hesabın herhangi bir zamanda kullanılamaz bir şifreye sahip olup olmadığını kontrol etmek için sudo passwd -S root çalıştırın. Varsa, döndürülen çıktıda kök L'yi ve kök parolanın kapatıldığı tarih ve saatle ilgili bazı bilgileri okuyacaktır. Bu genellikle Ubuntu'yu kurduğunuz zamana karşılık gelir ve güvenle göz ardı edilebilir. Bunun yerine kök P'yi okursa, kök hesabın geçerli bir parolası vardır ve Yöntem 1'deki adımlarla bunu kilitlemeniz gerekir.

Bu programın çıktısı NP'yi okursa, sorunu çözmek için daha da zorunlu olarak sudo passwd -l root çalıştırmanız gerekir, çünkü bu, hiç bir kök şifresi olmadığını ve bir komut dosyası içeren herhangi birinin bir kök kabuğu alabileceğini gösterir. sanal bir konsoldan.

Yöntem 3: Risk Altındaki Sistemi GRUB'dan Belirleme

Bu korkutucu kısım ve her zaman en önemli dosyalarınızın yedeğini almanız gerekmesinin sebebidir. GNU GRUB menüsünü, genellikle sisteminizi önyüklerken Esc'ye basarak yüklediğinizde, birkaç farklı önyükleme seçeneği görmelisiniz. Bununla birlikte, nerede olacağını belirten bir mesaj görürseniz, o zaman güvenliği ihlal edilmiş bir makineye bakıyor olabilirsiniz.

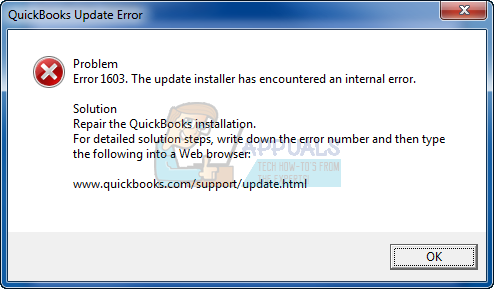

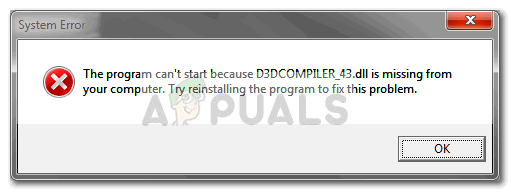

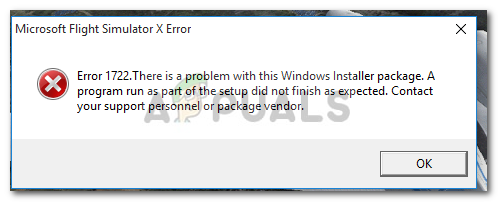

KillDisk programı ile tehlikeye atılan test makineleri şunun gibi bir şey okur:

* Çok üzgünüz ama şifreleme

verilerinizden tanesi başarıyla tamamlandı,

böylece verilerinizi kaybedebilirsiniz veya

Mesaj, belirli bir adrese para göndermeniz için talimat verecek şekilde devam edecektir. Bu makineyi yeniden biçimlendirmeli ve üzerine Linux'u yeniden yüklemelisiniz. KillDisk’in hiçbir tehdidine yanıt vermeyin. Bu sadece bu tür şemaları çalıştıran kişilere yardımcı olmakla kalmaz, aynı zamanda Linux sürüm programı da bir hata nedeniyle şifreleme anahtarını düzgün şekilde saklamaz. Bu, teslim olsanız bile, bunun etrafından dolaşmanın bir yolu olmadığı anlamına gelir. Sadece temiz yedekleriniz olduğundan emin olun ve böyle bir pozisyon için endişelenmenize gerek kalmayacak.

4 dakika okundu