UFW aslında birçok insanın inandığı gibi Ubuntu güvenlik duvarı değil, Komplike Olmayan Güvenlik Duvarı anlamına gelir. Bu ad, yapılandırmanın şaşırtıcı derecede kolay olduğu gerçeğini yansıtır. Çoğu kullanıcının, nispeten güvenli hale gelmeden önce tam anlamıyla üç seçeneği ayarlaması gerekir. Bazı gelişmiş yapılandırma seçeneklerini ayarlamak isteyenler, bir metin dosyasını düzenlemekten daha fazlasını yapmak zorunda kalmayacaktır. Ubuntu proje geliştiricileri bu özel güvenlik duvarı yazılımını orijinal olarak tasarlarken, ufw diğer birçok dağıtımda da mevcuttur. Debian, Arch, Linux Mint, Lubuntu ve Xubuntu kullanıcıları büyük olasılıkla zaten yüklemişlerdir.

Sorun, nispeten az sayıda kullanıcının bunu açmış olmasıdır. Kullanıcıların artık doğrudan iptables ile çalışması gerekmese de, Ubuntu ufw'u varsayılan olarak kapalı durumuna zorlar. Debian'ın birçok uygulamasında paketler varsayılan olarak kurulu bile değildir. İyi haber şu ki, en ufak bir terminal deneyimi olan herkes kendi sistemini güçlendirebilir.

Yöntem 1: UFW'yi Komut İsteminden Açma

Ayrı olarak kurmaya çalışmadan önce ufw paketinin kurulu olduğunu varsayın. Her şeyden önce bu komutları çalıştırın. Ortada herhangi bir hata ile karşılaşırsanız, ufw paketlerini daha sonra herhangi bir sorun yaşamadan her zaman geri dönebilir ve yükleyebilirsiniz.

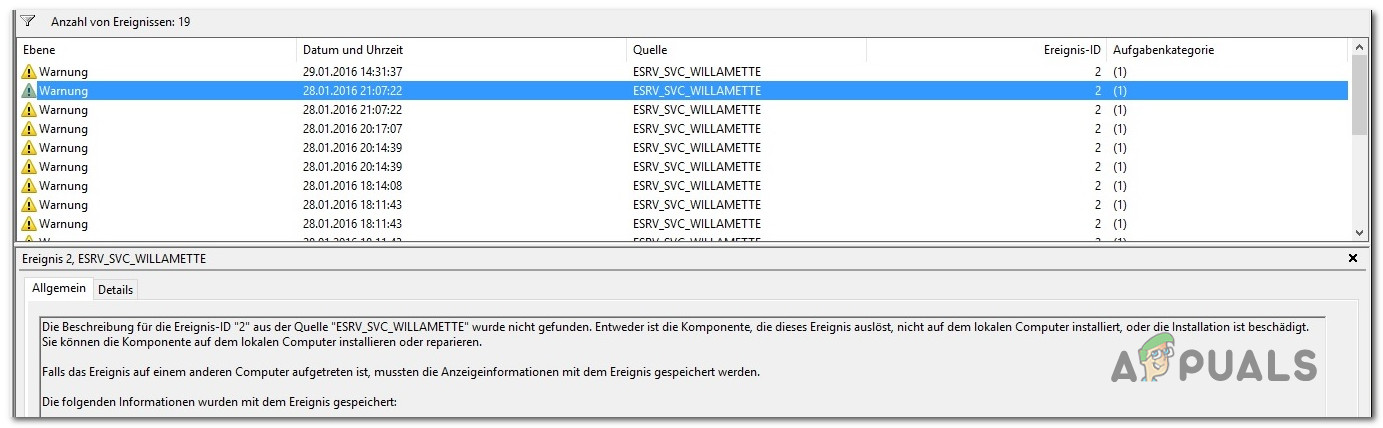

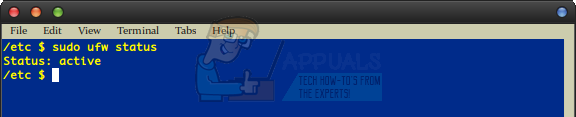

Standart bir kullanıcı hesabıyla çalışıyorsanız, şunu çalıştırın: sudo ufw etkinleştir ve istenirse yönetici parolanızı yazın. Ufw'nin etkinleştirildiği ve başlangıçta otomatik olarak çalışacağı söylenmelidir. Çalıştırmak sudo ufw durumu her neyse emin olmak için. Arkasında hiçbir şey olmayan 'Durum: aktif' yazan tek bir çıktı satırı verilmelidir.

Öte yandan, ufw'un kurulu olmadığı söylenmiş olabilir. Debian gibi apt tabanlı dağıtımların kullanıcıları, sudo apt-get install ufw . Koşmak isteyebilirsin sudo apt-get güncellemesi ve sonra sudo apt-get yükseltme Kurulum sırasında diğer paketlerinizin de düzenli olduğundan emin olmak için. Arch Linux kullanıcılarının çalıştırması gerekecek sudo pacman -Syu paketlerini sırayla almak isterlerse ve sonra sudo pacman -S ufw ufw'yi yüklemek için, ancak tüm kullanıcılar daha sonra normal şekilde devam edebilecekler. Yukarıdaki adımları izleyin ve çalıştığından emin olun. sudo ufw etkinleştir yukarıda belirtilen ' Durum: aktif ' hat.

Yöntem 2: UFW'ye Temel Kural Dizisi Gönderme

Güvenlik duvarı araçları, bir ağ üzerinden bilgisayarınıza gönderilen bir paketi kabul edip etmeyeceğinizi kontrol etmek için bir dizi kural kullanır. Bundan sonra neredeyse kesinlikle bu iki komutu çalıştırmak isteyeceksiniz:

sudo ufw varsayılan gidenlere izin ver

sudo ufw varsayılan gelen inkar

Bu, ufw'nin her zaman ağ bağdaştırıcınıza giden trafiği göndermenize izin vermesini sağlar; bu, çevrimiçi olarak herhangi bir tür iş yapıyorsanız önemlidir. Doğal olarak, giden herhangi bir talebi tehlikeli olarak değerlendirmemelisiniz. Bu aynı zamanda gelen taleplerin herhangi bir zarar vermesini de engeller; bu, neredeyse tüm ev ve iş kullanıcıları için doğru ayardır. Yoğun çevrimiçi FPS oyunları oynayan çoğu oyuncu bile bundan daha fazlasına ihtiyaç duymamalıdır. Sudo ufw durumunun çalıştırılması, makineyi yeniden başlattıktan sonra bile etkin bir mesaj döndürdüğü sürece çoğu kişi burada durabilir. Yapılandırma sürecinde başka pek bir şey yok. Her türlü ssh veya gelişmiş ağ oluşturma hedefi olan kullanıcıların ilerlemesi gerekir.

Yöntem 3: Gelişmiş UFW Yapılandırma Seçenekleri

Çoğu kullanıcının bundan sonra okumasına gerek yoktur, ancak bu kurallar bazıları için yararlı olabilir. Örneğin, ortak 80 bağlantı noktasında tcp bağlantılarına izin vermeniz gerekirse şunu çalıştırabilirsiniz:

sudo ufw izin 80 / tcp

Ayrıca kullanabilirsiniz sudo ufw ###. ##. ##. ## / ## kaynaklı eğik çizgi işaretinden sonra gerçek bir IP adresi ve gerçek bir alt ağ numarası ile. Bunun üzerinden ağ kurmanız gerekiyorsa 80'in bu kullanım için geçerli bir sayı olduğunu unutmayın. Gibi bir şey kullanarak sudo ufw http / tcp'ye izin ver aynı zamanda geçerlidir ve bir sunucu durumunda gerekli olabilir, ancak bu gerçekten farklı bağlantı türlerine izin verdiği sürece bir solucan kutusu açmaya başlar.

Daha popüler ayarlardan biri sudo ufw izin 22 , ssh bağlantıları için bağlantı noktasını açar. Bunun yerine bazı kullanıcılar bunu şöyle ifade eder: sudo ufw ssh'ye izin ver aynı şekilde çalışır. Bazı kılavuzlar size her iki satırı da eklemenizi söylese de, çoğu durumda bu gereksizdir ve sonunda gereksiz miktarda ek yüke katkıda bulunabilir.

Gelecekte kurallarınızdan birini kaldırmak istediğinizde, sudo ufw delete komutunu ve ardından kural adını çalıştırabilirsiniz. Örneğin, sudo ufw silme izin ver 80 / tcp yukarıda yaptığımız örneklerden birini kapatırdı.

Şimdi koştuğunda sudo ufw durumu ayrıntılı Ek kurallar oluşturduysanız çok daha eksiksiz bir tablo görebilirsiniz. İleride güvenlik duvarını devre dışı bırakmak isterseniz, sudo ufw disable'ı çalıştırabilirsiniz, ancak bunu yapmanız gereken çok az durum vardır.

Ufw'yi bir sunucuyu korumak için bu şekilde kullanıyorsanız, zaman zaman 504 ağ geçidi zaman aşımı hataları aldığınızı fark edebilirsiniz. Bu durumda birkaç kuralın sırasını değiştirmek yardımcı olabilir. Ufw, güvenlik nedenleriyle listenizi ayrıştırırken her zaman ilk eşleşmeyi aradığından kuralları reddetmeden önce izin verme kuralları girilmelidir. Bir çift kuralı silme ve ardından bunları yazarak tekrar ekleme sudo ufw varsayılan izin ver satır önce bu sorunu çözmelidir. Ayrıca, performans nedenlerinden dolayı yinelenen satırları da silmek isteyebilirsiniz.

Çalıştırmak sudo ufw ayrıntılı ve DENY IN ve ALLOW IN hatlarınızın hangi sırada olduğuna çok dikkat edin. 80 veya 22 gibi ortak bir bağlantı noktasında DENY IN yazan bir şey varsa ve bu bağlantı noktalarına yapılan diğer referanslardan önce grafikte Anywhere yazıyorsa, ulaşma şansı bulamadan bağlantıları engellemeye çalışmak. Bunları yeniden sıralamak sorunu çözecektir. Bu komutları ilk etapta doğru sıraya koymak, daha sonra problemleri önlemeye yardımcı olacaktır.

Yükseltilmiş kök bilgi istemi kullanıcılarının aslında her komuttan önce sudo kullanması gerekmeyecek. Bununla ilgili bir tür hata alıyorsanız, sorununuz bu olabilir. İmlecinizin önünde # veya $ olup olmadığını görmek için isteminizin sonuna bakın. Sadece bir bilgi istemi için% 'si olan tcsh kullanıcıları, hangi kullanıcı olarak çalıştıklarını görmek için whoami çalıştırmalıdır.

Düzenli koşan kullanıcılar sudo ufw durumu ayrıntılı büyük olasılıkla, yönlendirmelerinden sonra nispeten daha az geri bildirim alacaklardır. Muhtemelen daha önce sahip olduğunuz aynı çizgiyi göreceksiniz.

Bunun nedeni, bu kullanıcıların çok az kuralla çalışmasıdır. Bununla birlikte, bu kurallarla ilgili olarak bir uyarıda bulunmak önemli olabilir. Ufw default komutu ek olarak reject parametresini kullanmanıza izin verirken, kendinizi çok kolay bir şekilde kendi özel sunucu yapınızdan kilitleyebilir veya başka garip şeyler yapabilirsiniz. Eğer ihtiyacınız varsa sudo ufw ssh'ye izin ver veya kural grubunuzdaki diğer benzer satırlar, bu, varsayılan reddetme veya reddetme kuralları uygulamadan önce gelmelidir.

Gufw ve Qt tabanlı kmyfirewall gibi bazı grafik araçları mevcut olsa da, aslında ihtiyacınız olmayacak şekilde ufw'u komut satırından yapılandırmak yeterince kolaydır. Bunun yerine yapılandırma dosyalarını doğrudan düzenlemeniz gerekirse,  uygun dizine geçmek için komut verin ve ardından sudo nanofw düzenlemek için. Ayrıca, herhangi bir değişiklik yapmadan önce metni ilk olarak görüntülemek için başlangıçta daha fazla ufw veya daha az ufw kullanmak isteyebilirsiniz.

uygun dizine geçmek için komut verin ve ardından sudo nanofw düzenlemek için. Ayrıca, herhangi bir değişiklik yapmadan önce metni ilk olarak görüntülemek için başlangıçta daha fazla ufw veya daha az ufw kullanmak isteyebilirsiniz.

Geliştiriciler aslında uygun yorumları sağlamak için zaman ayırdılar, böylece onu düzenlerken kaybolmayacaksınız, ancak ihtiyaç duyduysanız bunu kaldırmak isteyebilirsiniz.

5 dakika okundu

![[DÜZELTME] Hata Kodu 1606 (Ağ Konumuna Erişilemedi)](https://jf-balio.pt/img/how-tos/48/error-code-1606.png)

![Windows 10 Mağazası Yüklenmemiş [DÜZELTİLDİ]](https://jf-balio.pt/img/how-tos/97/windows-10-store-not-installed.png)