MITMWEB Arayüzü. MITMProxy

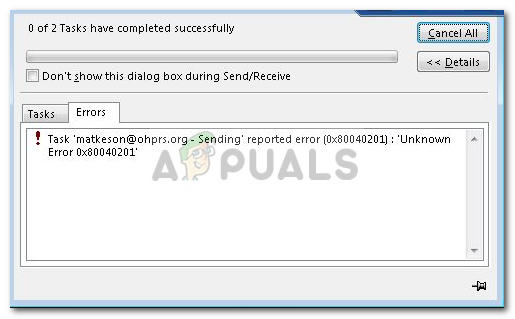

CVE-2018-14505 etiketi, Mitmproxy’nin web tabanlı kullanıcı arabirimi mitmweb’de keşfedilen bir güvenlik açığına verildi. Güvenlik açığı ilk olarak Prag'da, mitmweb arayüzünde DNS yeniden bağlanmasına karşı koruma eksikliğinin kötü niyetli web sitelerinin verilere erişmesine veya komut dosyası yapılandırma seçeneğini ayarlayarak dosya sisteminde uzaktan rasgele Python komut dosyalarını çalıştırmasına neden olabileceğini açıklayan Josef Gajdusek tarafından karşılaştı.

Olası bir istismarı göstermek için Gajdusek tarafından bir kavram kanıtı da sağlandı.

Bu kavram kanıtı, Travis Ormandy'nin bir başka yakından ilişkili genel kavram kanıtına dayanıyordu.

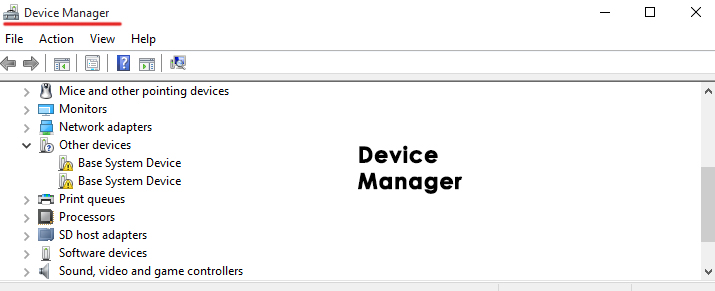

Bunu hemen azaltmanın en iyi yolu, ana bilgisayar adını '(localhost | d + . D + . D + . D +)' ile eşleştirmektir, böylece kullanıcılar erişebilirken DNS yeniden bağlama güvenlik açığından kaçınabilirler. diğer ana bilgisayarlardan mitmweb. Daha kalıcı bir çözüm, web arayüzünün parola korumalı olacağı ve webbrowser.open çağrısına bir erişim belirteci ileteceği jupyter tarzı bir çözümün benimsenmesini gerektirecektir. Varsayılan olarak yerel ana bilgisayar veya IP adresi erişimine izin veren aynı etkiyi elde etmek için ana bilgisayar üstbilgisine dayalı beyaz liste de uygulanabilir. Destekleyen bir ipv6 kodu DNS yeniden bağlanmasına karşı korumayı iyileştirmek için mitmproxy geliştiricisi ve doktora öğrencisi Maximilian Hils, bu güvenlik açığının CVE MITER ile kaydedilmesine yanıt olarak yazılmıştır.