Apple (Unsplash'ta Medhat Dawoud'un fotoğrafı)

Tüm iPhone'lar için varsayılan işletim sistemi olan Apple iOS, altı kritik 'Sıfır Etkileşim' güvenlik açığı içeriyordu. Google'ın ciddi hataları ve yazılım kusurlarını arayan seçkin 'Project Zero' ekibi de aynı şeyi keşfetti. İlginç bir şekilde, Google'ın güvenlik araştırma ekibi, vahşi ortamdaki güvenlik açıkları kullanılarak yürütülebilecek eylemleri başarıyla kopyaladı. Bu hatalar, potansiyel olarak, herhangi bir uzak saldırganın, kullanıcının bir mesajı alıp açmaktan başka bir şey yapmasına gerek kalmadan Apple iPhone'un yönetim kontrolünü ele geçirmesine izin verebilir.

İOS 12.4'ten önceki Apple iPhone işletim sistemi sürümlerinin altı 'etkileşimsiz' güvenlik hatasına duyarlı olduğu bulundu, keşfetti Google. Google Project Zero'nun iki üyesi ayrıntıları yayınladı ve hatta altı güvenlik açığından beşi için Kavram Kanıtı'nı başarıyla gösterdi. Güvenlik açıkları, iPhone’un güvenliğini tehlikeye atmak için potansiyel kurban tarafından en az sayıda eylemi gerektirdikleri için oldukça ciddi olarak kabul edilebilir. Güvenlik açığı, iOS işletim sistemini etkiler ve iMessage istemcisi aracılığıyla kullanılabilir.

Google, 'Sorumlu Uygulamaları' İzler ve Apple'ı iPhone iOS'taki Ciddi Güvenlik Kusurları Hakkında Bilgilendirir:

Google, önümüzdeki hafta Las Vegas'ta düzenlenecek Black Hat güvenlik konferansında Apple iPhone iOS'taki güvenlik açıklarıyla ilgili ayrıntıları açıklayacak. Bununla birlikte, arama devi, ilgili şirketleri güvenlik boşlukları veya arka kapılar hakkında uyarma konusundaki sorumlu uygulamasını sürdürdü ve ekip, ayrıntıları kamuya açıklamadan önce yamaları yayınlamasına izin vermek için sorunları ilk olarak Apple'a bildirdi.

Ciddi güvenlik hatalarını fark eden Apple'ın hataları düzeltmek için acele ettiği bildirildi. Ancak, tam anlamıyla başarılı olmamış olabilir. 'Etkileşimsiz' güvenlik açıklarından biriyle ilgili ayrıntılar, Apple hatayı tamamen çözmediği için gizli tutuldu. Aynısı hakkındaki bilgiler, hataları bulan ve bildiren iki Google Project Zero araştırmacısından biri olan Natalie Silvanovich tarafından sunuldu.

Google, Apple'ın iMessage uygulamasındaki birkaç kusuru ortaya çıkardı

Hiçbir şey virüslere, kötü amaçlı yazılımlara ve benzeri veya kodlama kusurlarına karşı bağışık değildir: MacOS, Android, iOS, Linux, Windows - hepsi savunmasızdır. Yamalar ve antiviraller her zaman TÜM işletim sistemleri için gereklidir https://t.co/sTpLUY2XqO

- Scotty (@osusuki) 30 Temmuz 2019

Araştırmacı ayrıca, altı güvenlik hatasından dördünün, uzaktaki bir iOS cihazında kötü amaçlı kod yürütülmesine yol açabileceğini belirtti. Daha da önemlisi, bu hataların kullanıcı etkileşimine ihtiyaç duymamasıdır. Saldırganlar, kurbanın telefonuna yalnızca özel olarak kodlanmış, hatalı biçimlendirilmiş bir mesaj göndermelidir. Kötü amaçlı kod daha sonra, kullanıcı alınan öğeyi görüntülemek için mesajı açtıktan sonra kendisini kolayca yürütebilir. Diğer iki açık, bir saldırganın bir aygıtın belleğinden veri sızdırmasına ve uzaktaki bir aygıttaki dosyaları okumasına izin verebilir. Şaşırtıcı bir şekilde, bu hataların bile kullanıcı etkileşimine ihtiyacı yoktu.

Apple, iPhone iOS'taki Altı 'Sıfır Etkileşimli' Güvenlik Açığının Yalnızca Beşini Başarıyla Düzeltebilir mi?

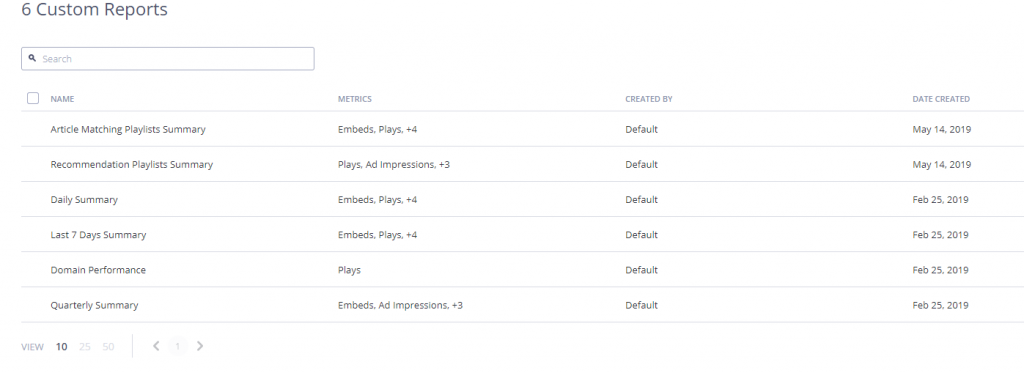

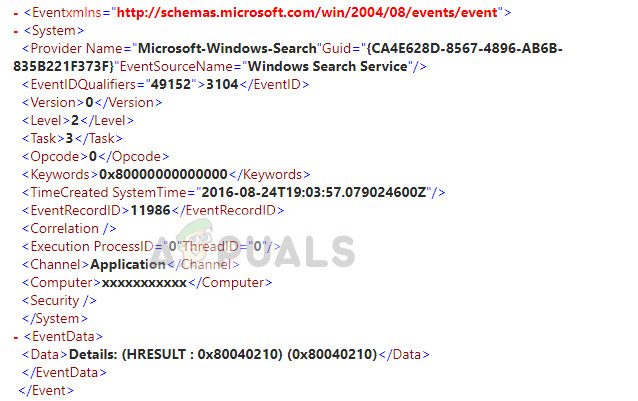

Altı güvenlik açığının tamamı geçen hafta 22 Temmuz'da düzeltilmişti. Apple’ın iOS 12.4 sürümüyle . Ancak, durum böyle görünmüyor. Güvenlik araştırmacısı, Apple'ın iPhone iOS'taki altı güvenlik 'Sıfır Etkileşim' güvenlik açığından yalnızca beşini düzeltebildiğini belirtti. Yine de, yamalanan beş hatanın ayrıntıları çevrimiçi olarak mevcuttur. Google, hata raporlama sistemi aracılığıyla aynısını sundu.

Uzaktan çalıştırmaya izin veren ve kurbanın iPhone'unun yönetimsel kontrolünü veren üç hata: CVE-2019-8647 , CVE-2019-8660 , ve CVE-2019-8662 . Bağlantılı hata raporları, yalnızca her bir hata hakkında teknik ayrıntılar değil, aynı zamanda açıklardan yararlanma konusunda kullanılabilecek kavram kanıtı kodunu da içerir. Apple, bu kategorideki dördüncü hatayı başarılı bir şekilde düzeltemediği için, aynı hatanın ayrıntıları gizli tutuldu. Google, bu güvenlik açığını CVE-2019-8641 olarak etiketledi.

Bu kusurlardan biri, uzaktaki saldırganların kurbanın bilgisayarında depolanan dosyaların içeriğini okumasına izin verebilecek sınır dışı okuma (CVE-2019-8646) sorunudur. #iOS cihaz sadece iMessage yoluyla hatalı biçimlendirilmiş bir mesaj göndererek.

- Hacker Haberleri (@TheHackersNews) 30 Temmuz 2019

Google, beşinci ve altıncı böcekleri şu şekilde etiketledi: CVE-2019-8624 ve CVE-2019-8646 . Bu güvenlik açıkları, bir saldırganın kurbanın özel bilgilerinden yararlanmasına olanak sağlayabilir. Bunlar özellikle endişe vericidir çünkü bir cihazın belleğinden veri sızdırabilir ve kurbanın herhangi bir müdahalesine gerek kalmadan dosyaları uzaktaki bir cihazdan okuyabilir.

İOS 12.4 ile Apple, iPhone'ları savunmasız iMessage platformu üzerinden uzaktan kontrol etme girişimlerini başarıyla engellemiş olabilir. Ancak, kavram kanıtı kodunun varlığı ve açık kullanılabilirliği, bilgisayar korsanlarının veya kötü niyetli kodlayıcıların iOS 12.4'e güncellenmemiş iPhone'lardan yararlanmaya devam edebileceği anlamına geliyor. Diğer bir deyişle, güvenlik güncellemelerinin her zaman kullanılabilir olduklarında en kısa sürede yüklenmesi tavsiye edilirken, bu durumda Apple'ın yayınladığı en son iOS güncellemesini gecikmeden yüklemek çok önemlidir. Birçok bilgisayar korsanı, yamalandıktan veya düzeltildikten sonra bile güvenlik açıklarından yararlanmaya çalışır. Bunun nedeni, hemen güncelleme yapmayan veya cihazlarını güncellemeyi geciktiren çok sayıda cihaz sahibi olduğunun farkında olmalarıdır.

İPhone iOS'taki Ciddi Güvenlik Kusurları Oldukça Karlı ve Karanlık Web'de Finansal Olarak Ödüllendiriyor:

Altı 'Sıfır Etkileşim' güvenlik açığı, Silvanovich ve Google Project Zero güvenlik araştırmacısı Samuel Groß tarafından keşfedildi. Silvanovich, önümüzdeki hafta Las Vegas'ta yapılması planlanan Black Hat güvenlik konferansında uzaktan ve 'Etkileşimsiz' iPhone güvenlik açıkları hakkında bir sunum yapacak.

' Sıfır etkileşim 'Veya' sürtünmesiz 'Güvenlik açıkları özellikle tehlikelidir ve güvenlik uzmanları arasında derin bir endişe kaynağıdır. Bir konuşma hakkında küçük pasaj Silvanovich'in konferansta sunacağı iPhone iOS içindeki bu tür güvenlik kusurları hakkındaki endişeleri vurguluyor. İPhone'a saldırmak için hiçbir kullanıcı etkileşiminin kullanılmasını gerektirmeyen uzak güvenlik açıklarına dair söylentiler var, ancak modern cihazlara yapılan bu saldırıların teknik yönleri hakkında sınırlı bilgi mevcut. Bu sunum, iOS'un uzaktan, etkileşimsiz saldırı yüzeyini araştırıyor. SMS, MMS, Görsel Sesli Mesaj, iMessage ve Mail'deki güvenlik açıkları olasılığını tartışır ve bu bileşenleri test etmek için araçların nasıl kurulacağını açıklar. Ayrıca, bu yöntemler kullanılarak keşfedilen iki güvenlik açığı örneği de içerir. '

Google Project Zero Araştırmacıları 5 'Sıfır Etkileşim' iMessage Kusurunu Açıkladı, 4 iOS 12.4'te Düzeltildi @Google

CVE-2019-8660 bir bellek bozulması kusuruAçıklanan kusurlardan ikisi iPhone GUI'nin çökmesine neden olabilir

Araştırmacılardan biri Black Hat USA 2019'daki kusurları detaylandıracak pic.twitter.com/slkkkOoObE

- Daily Tech (@ VikasGoud1997) 30 Temmuz 2019

Sunum, kongrede en popüler olanlardan biri olacak çünkü kullanıcı etkileşimi olmayan iOS hataları çok nadirdir. Çoğu iOS ve macOS istismarı, kurbanı bir uygulamayı çalıştırması veya Apple Kimliği kimlik bilgilerini ifşa etmesi için başarılı bir şekilde kandırmaya dayanır. Sıfır etkileşim hatası, yalnızca istismarı başlatmak için bozuk bir mesaj açmayı gerektirir. Bu, virüs bulaşma veya güvenlik tehlikesi olasılığını önemli ölçüde artırır. Çoğu akıllı telefon kullanıcısı sınırlı ekran alanına sahiptir ve içeriğini kontrol etmek için mesajlar açar. Zekice hazırlanmış ve iyi yazılmış bir mesaj, genellikle algılanan gerçekliği katlanarak artırır ve başarı şansını daha da zorlar.

Silvanovich, bu tür kötü amaçlı mesajların SMS, MMS, iMessage, Mail ve hatta Görsel Sesli Posta yoluyla gönderilebileceğini söyledi. Sadece kurbanın telefonuna girip açılmaları gerekiyordu. 'Bu tür güvenlik açıkları, bir saldırganın kutsal kasesi olup, tespit edilmeden kurbanların cihazlarına girmelerine olanak tanır.' Bu arada, bugüne kadar, bu tür minimal veya 'Sıfır Etkileşim' güvenlik açıklarının yalnızca istismarcı satıcılar ve yasal önleme araçları ve gözetim yazılımı üreticileri tarafından kullanıldığı görüldü. Bu sadece böyle demek son derece karmaşık hatalar Bu, en az şüpheye neden olan şey, esas olarak Dark Web üzerinde faaliyet gösteren yazılım satıcıları tarafından keşfedilir ve takas edilir. Bir tek devlet destekli ve odaklı bilgisayar korsanlığı grupları genellikle bunlara erişebilir. Bunun nedeni, bu tür kusurları ele geçiren satıcıların onları büyük miktarlarda paraya satmasıdır.

Tarafından yayınlanan bir fiyat tablosuna göre Zerodyum Dark Web'de veya yazılım karaborsasında satılan bu tür güvenlik açıklarının her biri 1 milyon dolardan fazlaya mal olabilir. Bu, Silvanovich'in yasadışı yazılım satıcılarının 5 milyon ila 10 milyon dolar arasında herhangi bir yerde ücretlendirmiş olabileceği güvenlik açıklarının ayrıntılarını yayınlamış olabileceği anlamına geliyor. Crowdfense , güvenlik bilgileriyle çalışan başka bir platform, fiyatın kolayca çok daha yüksek olabileceğini iddia ediyor. Platform, varsayımlarını, bu kusurların ' tıklama içermeyen saldırı zinciri ”. Ayrıca, güvenlik açıkları iOS açıklarının son sürümlerinde çalıştı. Bunlardan altı tane olduğu gerçeğiyle birleştiğinde, sömürülen bir satıcı, lot için kolayca 20 milyon dolardan fazla kazanabilirdi.

Etiketler elma Siber güvenlik Google iOS

![[DÜZELTME] Cloudflare 'Hata 523: Menşe Ulaşılamıyor'](https://jf-balio.pt/img/how-tos/79/cloudflare-error-523.jpg)