Oracle VirtualBox

VirtualBox'taki sıfır günlük bir güvenlik açığı, bağımsız bir güvenlik açığı araştırmacısı ve istismar geliştiricisi Sergey Zelenyuk tarafından kamuya açıklandı. VirtualBox, Oracle tarafından geliştirilmiş ünlü bir açık kaynaklı sanallaştırma yazılımıdır. Yakın zamanda keşfedilen bu güvenlik açığı, kötü amaçlı bir programın sanal makineden kaçmasına ve ardından ana makinenin işletim sisteminde kod yürütmesine izin verebilir.

Teknik detaylar

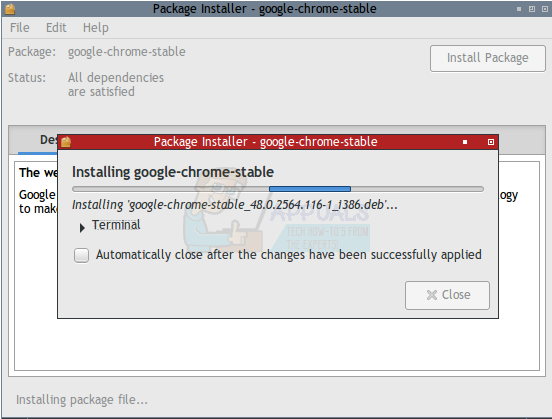

Bu güvenlik açığı, bellek bozulması sorunları nedeniyle ortaya çıkma eğilimindedir ve NAT (Ağ Adresi Çevirisi) ayarlı ağ modu olduğunda Intel PRO / 1000 MT Masaüstü ağ kartını (E1000) etkiler.

Sorun, paylaşılan bir kod tabanında yer aldığından, ana bilgisayar ve sanal makineler tarafından kullanılan işletim sistemi türünden bağımsız olma eğilimindedir.

Bu güvenlik açığının teknik açıklamasına göre GitHub'da anlatıldı, güvenlik açığı, VirtualBox'ın tüm mevcut sürümlerini etkiler ve Sanal Makine (VM) varsayılan yapılandırmasında mevcuttur. Güvenlik açığı, kötü niyetli bir programın veya konuk işletim sisteminde yönetici haklarına veya köküne sahip bir saldırganın, ana bilgisayar işletim sisteminin uygulama katmanında rasgele kod yürütmesine ve bunlardan kaçmasına olanak tanır. En az yetkiye sahip kullanıcı programlarının çoğundan kod çalıştırmak için kullanılır. Zelenyuk, 'E1000'de, bir konukta kök / yönetici ayrıcalıklarına sahip bir saldırganın bir ana bilgisayar halkasına kaçmasına izin veren bir güvenlik açığı var 3. Ardından saldırgan, / dev / vboxdrv aracılığıyla 0'ı çalma ayrıcalıklarını yükseltmek için mevcut teknikleri kullanabilir.' Vimeo'ya yapılan saldırının bir video gösterimi de yayınlandı.

Olası çözüm

Bu güvenlik açığı için henüz kullanılabilir bir güvenlik yaması bulunmamaktadır. Zelenyuk'a göre, istismarı tamamen güvenilir ve Ubuntu sürüm 16.04 ve 18.04 × 86-46 konuklarında test ettikten sonra sonuçlandırdı. Ancak, bu istismarın Windows platformuna karşı da çalıştığını düşünüyor.

Sağladığı istismarın gerçekleştirilmesi oldukça zor olsa da, kendisi tarafından sağlanan aşağıdaki açıklama, onu çalıştırmak isteyebileceklere yardımcı olabilir:

'İstismar, konuk işletim sistemine yüklenecek Linux çekirdek modülüdür (LKM). Windows durumu, yalnızca bir başlatma sarmalayıcısı ve çekirdek API çağrıları ile LKM'den farklı bir sürücü gerektirecektir.

Her iki işletim sisteminde de sürücü yüklemek için yükseltilmiş ayrıcalıklar gereklidir. Yaygındır ve aşılamaz bir engel olarak görülmez. Araştırmacının istismar zincirlerini kullandığı Pwn2Own yarışmasına bakın: Konuk işletim sisteminde açılan kötü amaçlı bir web sitesini kullanan bir tarayıcı, tam halka 3 erişimi elde etmek için bir tarayıcı sanal alan çıkışı yapılır, bir işletim sistemi güvenlik açığından yararlanılır. konuk işletim sisteminden bir hipervizöre saldırmak için ihtiyacınız olan herhangi bir şey olduğunda. En güçlü hiper yönetici güvenlik açıkları, şüphesiz konuk halkası 3'ten yararlanılabilenlerdir. VirtualBox'ta ayrıca konuk kök ayrıcalıkları olmadan erişilebilen bir kod vardır ve çoğunlukla henüz denetlenmemiştir.

İstismar% 100 güvenilirdir. Bu, uyumsuz ikili dosyalar ya da hesaba katmadığım daha ince nedenlerden dolayı ya her zaman ya da hiç çalışmadığı anlamına gelir. En azından varsayılan yapılandırmaya sahip Ubuntu 16.04 ve 18.04 x86_64 misafirlerinde çalışır. '

Zelenyuk, geçen yıl VirtualBox'taki bir kusuru sorumlu bir şekilde bildirdiğinde karşılaştığı 'çağdaş bilgi güvenliği durumuyla, özellikle güvenlik araştırması ve hata ödülü ile' anlaşmazlık içinde olduğu için bu en son güvenlik açığı keşfini kamuoyuna açıklamaya karar verdi. Oracle. Ayrıca, güvenlik açığı bırakma sürecinin pazarlanma şeklinden ve her yıl konferanslarda güvenlik araştırmacıları tarafından vurgulanma biçiminden duyduğu hoşnutsuzluğu dile getirdi.

Bu güvenlik açığı için henüz bir güvenlik yaması bulunmasa da, kullanıcılar ağ kartlarını sanal makinelerden Paravirtualized Network'e veya PCnet'e çevirerek kendilerini buna karşı koruyabilirler.