MySQL Veritabanında Xbash Tarafından Oluşturulan Fidye Mesajı

'Olarak bilinen yeni bir kötü amaçlı yazılım Xbash ’, Unit 42 araştırmacıları tarafından keşfedilmiştir, Palo Alto Networks'teki bir blog yazısı . Bu kötü amaçlı yazılım, hedefleme gücü açısından benzersizdir ve aynı anda Microsoft Windows ve Linux sunucularını etkiler. Unit 42'deki araştırmacılar, bu kötü amaçlı yazılımı daha önce fidye yazılımı saldırılarıyla bilinen bir tehdit aktör grubu olan Iron Group'a bağladı.

Blog gönderisine göre, Xbash madeni para çıkarma, kendi kendini çoğaltma ve ransonware yeteneklerine sahip. Ayrıca, uygulandığında kötü amaçlı yazılımın bir kuruluşun ağında WannaCry veya Petya / NotPetya gibi benzer yollarla oldukça hızlı bir şekilde yayılmasına olanak tanıyan bazı yeteneklere sahiptir.

Xbash Karakteristikleri

Bu yeni kötü amaçlı yazılımın özellikleri hakkında yorum yapan Birim 42 araştırmacıları, “Son zamanlarda Ünite 42, Linux sunucularını hedefleyen yeni bir kötü amaçlı yazılım ailesini belirlemek için Palo Alto Networks WildFire'ı kullandı. Daha fazla araştırmadan sonra, bu yıl aktif bir siber suç grubu Iron (aka Rocke) tarafından geliştirilen bir botnet ve fidye yazılımı kombinasyonu olduğunu fark ettik. Bu yeni kötü amaçlı yazılıma, kötü amaçlı kodun orijinal ana modülünün adına göre 'Xbash' adını verdik. '

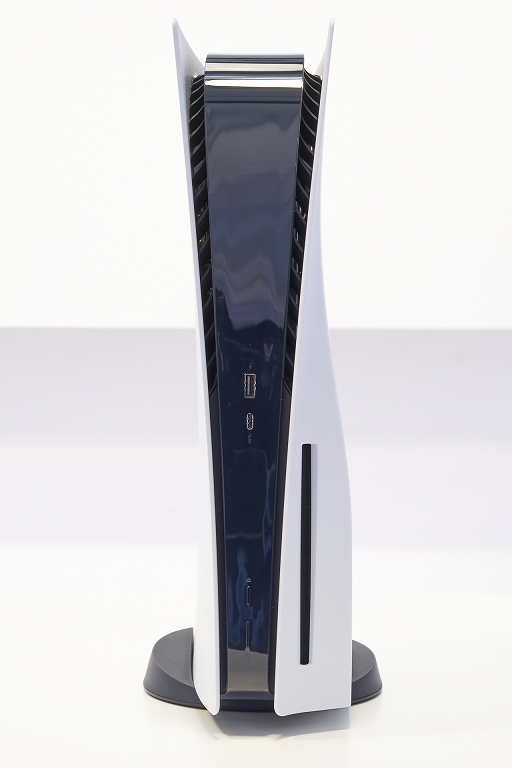

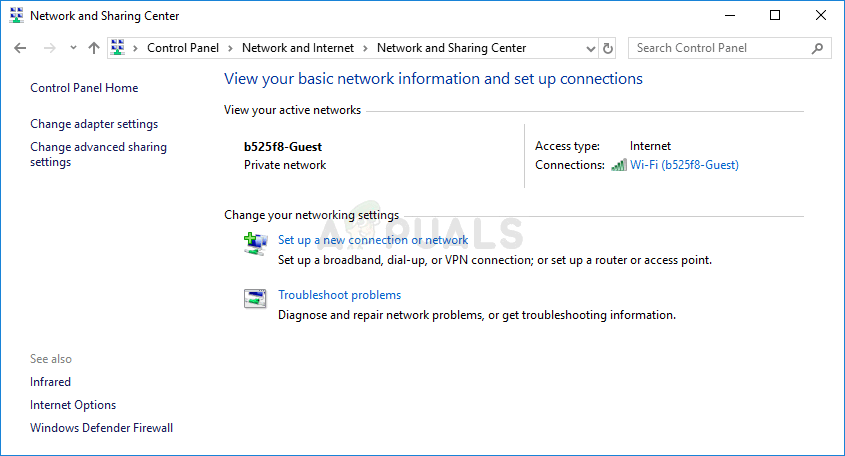

Iron Group, daha önce kripto para birimi işlemlerini ele geçirmeyi veya çoğunlukla Microsoft Windows'u hedefleyen madenci Truva atlarını geliştirmeyi ve yaymayı hedefliyordu. Bununla birlikte, Xbash tüm korumasız hizmetleri keşfetmeyi, kullanıcıların MySQL, PostgreSQL ve MongoDB veritabanlarını silmeyi ve Bitcoins için fidye almayı amaçlamaktadır. Xbash tarafından Windows Sistemlerine bulaşmak için kullanılan bilinen üç güvenlik açığı Hadoop, Redis ve ActiveMQ'dur.

Xbash esas olarak yamalanmamış güvenlik açıklarını ve zayıf parolaları hedefleyerek yayılır. Bu verilere zarar veren , fidye yazılımı yetenekleri olarak Linux tabanlı veritabanlarını yok ettiğini ima ediyor. Fidye ödendikten sonra imha edilen verileri geri yükleyecek Xbash içinde hiçbir işlev mevcut değildir.

Gafgyt ve Mirai gibi önceki ünlü Linux botnetlerinin aksine, Xbash, etki alanlarını ve IP adreslerini hedeflediği için hedefini halka açık web sitelerine genişleten bir sonraki düzey Linux botnetidir.

Xbash, kurbanın alt ağında IP adresleri listesi oluşturur ve bağlantı noktası taraması gerçekleştirir (Palo Alto Networks)

Kötü amaçlı yazılımın yetenekleriyle ilgili başka bazı özellikler de vardır:

- Botnet, bozuk para madenciliği, fidye yazılımı ve kendi kendini yayma yeteneklerine sahiptir.

- Fidye yazılımı ve botnet yetenekleri için Linux tabanlı sistemleri hedefler.

- Madeni para çıkarma ve kendi kendine yayılma yetenekleri için Microsoft Windows tabanlı sistemleri hedefler.

- Fidye yazılımı bileşeni, Linux tabanlı veritabanlarını hedefler ve siler.

- Bugüne kadar, bu cüzdanlara toplam geliri yaklaşık 0.964 bitcoin olan 48 işlemin geldiğini gözlemledik, yani 48 kurban toplamda yaklaşık 6.000 ABD doları ödedi (bu yazının yazıldığı sırada).

- Ancak, ödenen fidyelerin kurbanların iyileşmesine yol açtığına dair hiçbir kanıt yok.

- Aslında, fidye ödemesiyle kurtarmayı mümkün kılan herhangi bir işlevselliğe dair hiçbir kanıt bulamıyoruz.

- Analizimiz, bunun muhtemelen kaynak kodunun 'Uzaktan Kontrol Sistemini (RCS) kullananlar da dahil olmak üzere diğer fidye yazılımı kampanyalarıyla halka açık bir şekilde bağlantılı olan ve kaynak kodunun' HackingTeam 2015 yılında.

Xbash'e karşı koruma

Kuruluşlar, Xbash'ın olası saldırılarından kendilerini korumak için Ünite 42 araştırmacıları tarafından verilen bazı teknikleri ve ipuçlarını kullanabilir:

- Güçlü, varsayılan olmayan şifreler kullanma

- Güvenlik güncellemelerinden haberdar olmak

- Microsoft Windows ve Linux sistemlerinde uç nokta güvenliğini uygulama

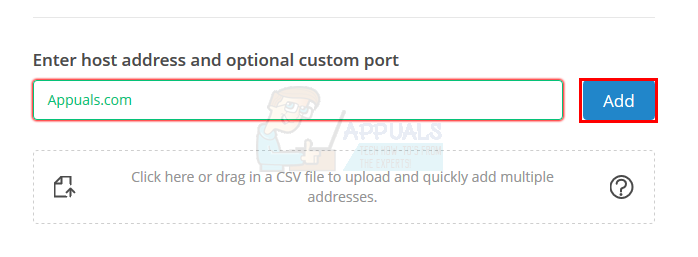

- İnternette bilinmeyen ana bilgisayarlara erişimi engelleme (komuta ve kontrol sunucularına erişimi önlemek için)

- Titiz ve etkili yedekleme ve geri yükleme süreçlerini ve prosedürlerini uygulamak ve sürdürmek.