Cisco Güvenlik Açığı CVE-2018-0375. ZLAN Ortakları

Ağ ve güvenlik donanımı üreticisi, Cisco , son beş ayda Cisco Policy Suite için beşinci büyük arka kapı güvenlik açığıyla vuruldu. Cisco, servis sağlayıcılar ve kuruluşlar için ağ çözümleri oluşturma konusunda uzmanlaşmış bir şirkettir. Bu, şirketlerin, müşterilerin ve çalışanların, kullanıcıların çevrimiçi etkinliklerine erişen, bunları gözlemleyen ve toplayan ağa izinsiz komutlar aracılığıyla şirketin ağ hizmetlerini nasıl kullandığını yönetmesine, kısıtlamasına ve izlemesine olanak tanır. Bu bilgilere, sağlayıcı şirket tarafından kontrol edilen bir merkezi yönetici aracılığıyla erişilebilir ve şirketin belirli web sitelerinin engellenmesi gibi internet kullanımına ilişkin politikaları bu sistem aracılığıyla uygulanır. Cisco'nun kasıtlı olarak çıkardığı yazılım, kurumlar tarafından eksiksiz ve verimli sistem izlemeye izin vermek için bu tür ağ müdahaleci özellikleri içerir. Bununla birlikte, yönetici kimlik bilgilerinin güvenliği ihlal edilirse veya kötü niyetli bir yabancı komuta merkezine erişim sağlayabilirse, ağda hasara yol açabilir, kullanıcıların faaliyetlerine tam erişim sağlayabilir ve etki alanlarını kontrol edebilir. o seçer. Cisco'nun risk altında olduğu şey buydu. CVE-2018-0375 (hata kimliği: CSCvh02680 ) eşi benzeri görülmemiş bir CVSS Olası 10 üzerinden 9,8 önem derecesi sıralaması. Güvenlik açığı, Cisco tarafından gerçekleştirilen bir dahili güvenlik testiyle keşfedildi.

Cisco’nun konuyla ilgili raporu 18 Temmuz 2018’de GMT’de 1600’de yayınlandı ve tavsiye 'cisco-sa-20180718-policy-cm-default-psswrd' kimlik etiketi altına yerleştirildi. Raporun özeti, güvenlik açığının Cisco Policy Suite'in Küme Yöneticisinde (18.2.0 sürümünden önce) var olduğunu ve yetkisiz bir uzak korsanın yazılıma gömülü kök hesaba erişmesine izin verme potansiyeline sahip olduğunu açıkladı. Kök hesap, bir bilgisayar korsanının ağa erişmek ve onu tam yönetici haklarıyla kontrol etmek için kullanabileceği, onu manipülasyon riskine sokan varsayılan kimlik bilgilerine sahiptir.

Cisco, bunun temel bir güvenlik açığı olduğunu ve bu sorun için geçici bir çözüm olmadığını tespit etti. Bu nedenle, şirket 18.2.0 sürümünde ücretsiz yamayı yayınladı ve ürünlerinin tüm kullanıcıları, ağ sistemlerinin yamalı sürüme güncellendiğinden emin olmaları için teşvik edildi. Bu temel güvenlik açığına ek olarak, 24 diğer güvenlik açığı ve hata Cisco Webex Ağ Kayıt Oynatıcılarının Uzaktan Kod Yürütme Güvenlik Açıklarını ve Cisco SD-WAN Çözümü Rasgele Dosya Üzerine Yazma Güvenlik Açığını içeren yeni güncellemede de düzeltildi.

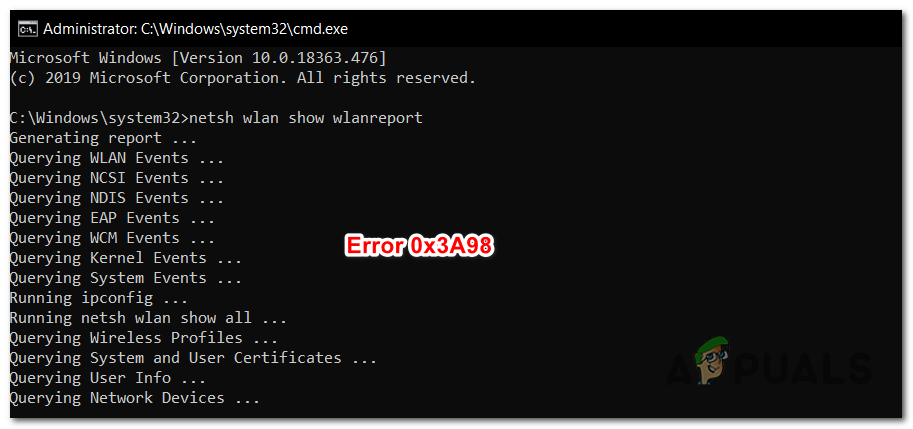

Sistemin güncel olduğundan emin olmak için, yöneticilerden about.sh komutunu girerek CLI'deki cihazlarını kontrol etmeleri istenir. Bu, yöneticiye kullanımda olan sürüm ve ona herhangi bir yamanın uygulanıp uygulanmadığı hakkında bir çıktı sağlar. 18.2.0'ın altındaki bir sürümü kullanan herhangi bir cihaz savunmasız olarak kabul edilir. Buna cep telefonları, tabletler, dizüstü bilgisayarlar ve bir kuruluşun Cisco kullanarak izlediği diğer cihazlar dahildir.

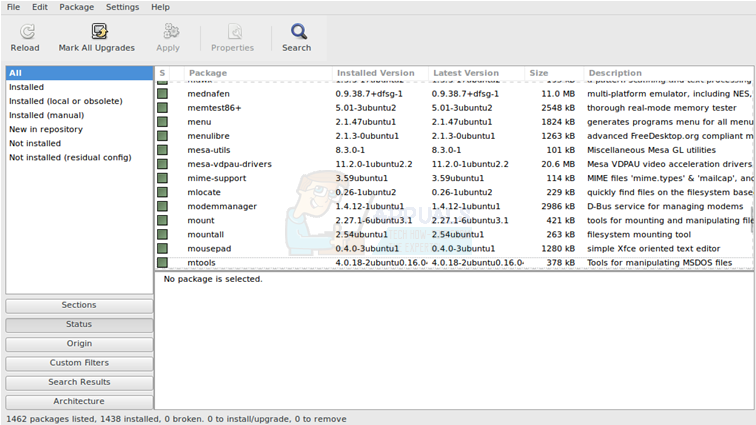

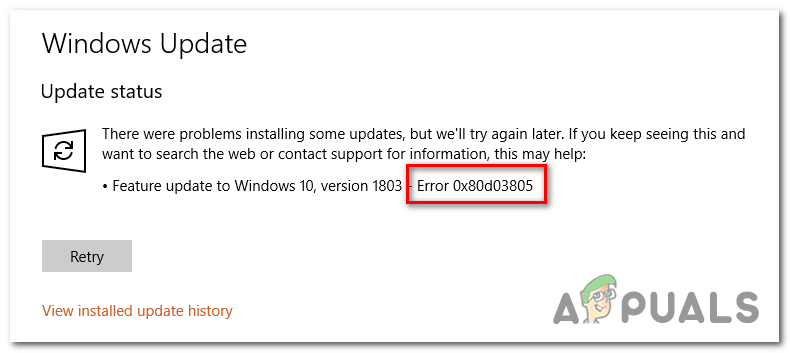

24 Sürüm 18.2.0 Güncellemesine Dahil Edilen Güvenlik Açıkları ve Hatalar. Cisco / Appuals

![[DÜZELTME] OneNote iPad'de Kilitlenmeye Devam Ediyor](https://jf-balio.pt/img/how-tos/32/onenote-keeps-crashing-ipad.jpg)