SpectreOps Ekibi, Steve Borosh

SpectreOps ekip sitesinden yeni bir blog yazısı, korsanların varsayımsal olarak kötü amaçlı .ACCDE dosyalarını nasıl oluşturabileceklerini ve bunları Microsoft Access Veritabanını yükleyen kişilerde kimlik avı vektörü olarak nasıl kullanabileceklerini genişletti. Daha da önemlisi, Microsoft Access Macro (MAM) kısayollarının da potansiyel olarak saldırı vektörü olarak kullanılabileceğini vurguladı.

Bu dosyalar doğrudan bir Access makrosuna bağlanır ve Office 97 çağından beri buradadır. Güvenlik uzmanı Steve Borosh, bu kısayollardan birine herhangi bir şeyin yerleştirilebileceğini gösterdi. Bu, gamı basit bir makrodan başlayıp JScript dosyalarından .NET derlemesini yükleyen yüklere kadar çalıştırır.

Borosh, başkalarının bir alt yordam eklemiş olabileceği bir makroya bir işlev çağrısı ekleyerek rastgele kod yürütmeyi zorlayabildi. Çalıştırılacak kodu seçmek için bir açılır kutu kullandı ve bir makro işlevi seçti.

Autoexec seçenekleri, makronun belge açılır açılmaz çalışmasına izin verir, böylece kullanıcıdan izin istemesine gerek kalmaz. Borosh daha sonra veritabanının yürütülebilir bir sürümünü oluşturmak için Access'teki 'ACCDE Yap' seçeneğini kullandı; bu, kullanıcıların isteseler bile kodu denetleyemeyecekleri anlamına geliyordu.

Bu tür bir dosya bir e-posta eki olarak gönderilebilirken, Borosh bunun yerine ACCDE autoexec veritabanına uzaktan bağlanan tek bir MAM kısayolu oluşturmayı daha etkili buldu, böylece onu İnternet üzerinden çalıştırabildi.

Bir kısayol oluşturmak için makroyu masaüstüne sürükledikten sonra, içinde fazla et bulunmayan bir dosyayla kaldı. Ancak, kısayoldaki DatabasePath değişkenini değiştirmek, ona uzak bir sunucuya bağlanma ve ACCDE dosyasını alma özgürlüğü verdi. Bir kez daha, bu kullanıcının izni olmadan yapılabilir. 445 numaralı bağlantı noktasının açık olduğu makinelerde bu, HTTP yerine SMB ile bile yapılabilir.

Outlook, MAM dosyalarını varsayılan olarak engeller, bu nedenle Borosh, bir korsanın zararsız bir e-postada bir kimlik avı bağlantısı barındırabileceğini ve bir kullanıcının dosyayı uzaktan almasını sağlamak için sosyal mühendislik kullanabileceğini iddia etti.

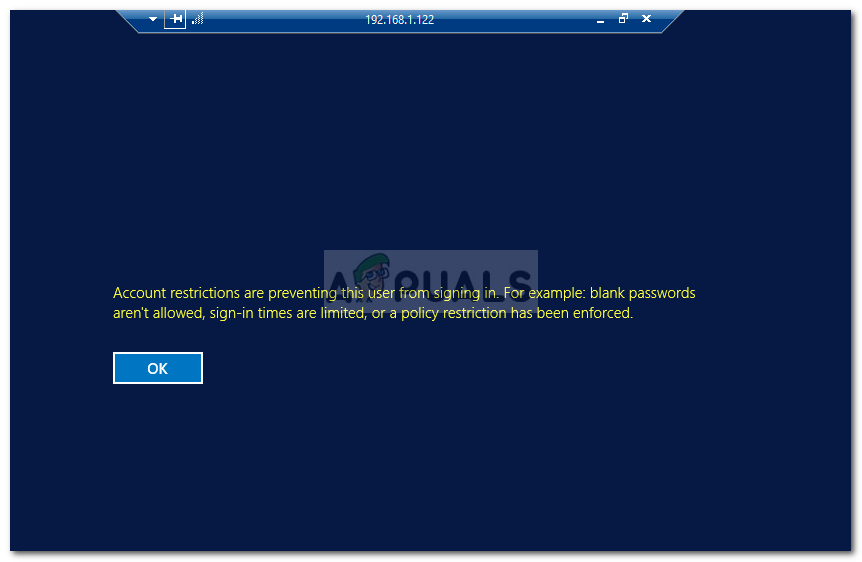

Dosyayı açtıklarında Windows onlardan bir güvenlik uyarısı istemez ve böylece kodun yürütülmesine izin verir. Birkaç ağ uyarısını aşabilir, ancak çoğu kullanıcı bunları görmezden gelebilir.

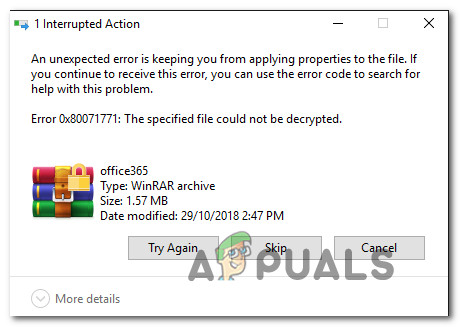

Bu çatlağın gerçekleştirilmesi aldatıcı bir şekilde kolay görünse de, hafifletme de aldatıcı bir şekilde kolaydır. Borosh, yalnızca aşağıdaki kayıt defteri anahtarını ayarlayarak İnternet'ten makro yürütülmesini engelleyebildi:

Bilgisayar HKEY_CURRENT_USER Yazılım Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Bununla birlikte, birden çok Office ürününe sahip kullanıcılar, göründüğü her biri için ayrı kayıt defteri anahtarı girişleri eklemelidir.

Etiketler Windows güvenliği