Windows 10

Windows 10'un en son sürümleri, yani v1903 ve v1909, Sunucu İleti Bloğu (SMB) protokolünden yararlanmak için kullanılabilen yararlanılabilir bir güvenlik açığı içerir. SMBv3 Sunucuları ve İstemcileri, başarıyla tehlikeye atılabilir ve isteğe bağlı kod çalıştırmak için kullanılabilir. Daha da endişe verici olan şey, güvenlik açığından birkaç basit yöntem kullanılarak uzaktan yararlanılabileceği gerçeğidir.

Microsoft, Microsoft Sunucu İleti Bloğu 3.1.1 (SMB) protokolünde yeni bir güvenlik açığı olduğunu kabul etti. Şirket, bu haftanın Salı Yaması güncellemelerinde ayrıntıları yanlışlıkla sızdırmış görünüyor. güvenlik açığından uzaktan yararlanılabilir SMB Sunucusunda veya İstemcide kod yürütmek için. Esasen bu, ilgili bir RCE (Uzaktan Kod Yürütme) hatasıdır.

Microsoft, SMBv3 İçerisindeki Güvenlik Açığını Onayladı:

İçinde güvenlik danışmanlığı Microsoft, dün yayımlanan güvenlik açığının Windows 10 ve Windows Server'ın 1903 ve 1909 sürümlerini etkilediğini açıkladı. Ancak şirket, kusurun henüz istismar edilmediğini hemen ifade etti. Bu arada, şirketin CVE-2020-0796 olarak etiketlenen güvenlik açığıyla ilgili ayrıntıları sızdırdığı bildirildi. Ancak bunu yaparken şirket herhangi bir teknik ayrıntı yayınlamadı. Microsoft yalnızca hatayı açıklayan kısa özetler sundu. Şirketin Aktif Koruma Programının bir parçası olan ve hata bilgilerine erken erişim sağlayan aynı, birden fazla dijital güvenlik ürünü şirketi toplayarak bilgileri yayınladı.

CVE-2020-0796 - 'kurtulabilir' bir SMBv3 güvenlik açığı.

Harika…

pic.twitter.com/E3uPZkOyQN

- MalwareHunterTeam (@malwrhunterteam) 10 Mart 2020

SMBv3 güvenlik hatasının henüz hazır bir yamaya sahip olmadığını unutmamak önemlidir. Microsoft'un başlangıçta bu güvenlik açığı için bir yama yayınlamayı planlamış olabileceği, ancak yapamadığı ve ardından sektör ortaklarını ve satıcılarını güncelleyemediği aşikardır. Bu, hala vahşi ortamda yararlanılabilecek güvenlik açığının yayınlanmasına yol açtı.

Saldırganlar SMBv3 Güvenlik Açığından Nasıl Yararlanabilir?

Ayrıntılar hala ortaya çıkarken, Windows 10 sürüm 1903, Windows Server v1903 (Sunucu Çekirdeği yüklemesi), Windows 10 v1909 ve Windows Server v1909 (Sunucu Çekirdeği yüklemesi) çalıştıran bilgisayar sistemleri etkilenir. Bununla birlikte, Windows işletim sisteminin önceki yinelemelerinin de savunmasız olması oldukça muhtemeldir.

Microsoft'un SMBv3 uygulamasındaki kritik bir hata, gizemli koşullar altında yayınlandı. https://t.co/8kGcNEpw7R

- Zack Whittaker (@zackwhittaker) 11 Mart 2020

SMBv3 güvenlik açığının temel kavramını ve türünü açıklayan Microsoft, “Güvenlik açığından bir SMB Sunucusuna karşı yararlanmak için, kimliği doğrulanmamış bir saldırgan, hedeflenen bir SMBv3 sunucusuna özel hazırlanmış bir paket gönderebilir. Bir SMB İstemcisindeki güvenlik açığından yararlanmak için, kimliği doğrulanmamış bir saldırganın kötü amaçlı bir SMBv3 Sunucusu yapılandırması ve bir kullanıcıyı buna bağlanmaya ikna etmesi gerekir. '

Ayrıntılar biraz az olsa da, uzmanlar SMBv3 hatasının uzak saldırganların savunmasız sistemlerin tam kontrolünü ele geçirmesine izin verebileceğini belirtiyor. Dahası, güvenlik açığı da solabilir. Başka bir deyişle, saldırganlar güvenliği ihlal edilmiş SMBv3 sunucuları aracılığıyla saldırıları otomatikleştirebilir ve birden çok makineye saldırabilir.

Windows İşletim Sistemi ve SMBv3 Sunucuları Yeni Güvenlik Açığına Karşı Nasıl Korunur?

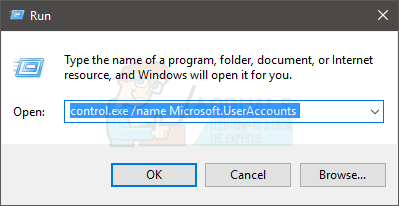

Microsoft, SMBv3 içinde bir güvenlik açığı olduğunu kabul etmiş olabilir. Ancak şirket, bunu korumak için herhangi bir yama teklif etmedi. Kullanıcılar olabilir saldırganları önlemek için SMBv3 sıkıştırmasını devre dışı bırakın bir SMB Sunucusuna karşı güvenlik açığından yararlanılması. PowerShell içinde çalıştırılacak basit komut aşağıdaki gibidir:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 1 -Force

SMBv3 güvenlik açığına karşı geçici korumayı geri almak için aşağıdaki komutu girin:

Set-ItemProperty -Path 'HKLM: SYSTEM CurrentControlSet Services LanmanServer Parameters' DisableCompression -Type DWORD -Value 0 -Force

Pek çok şirket, # SMBv3 CVE-2020-0796, hala Windows XP / 7 ve Server 2003/2008 çalıştırıyorlar. #SmbGhost #CoronaBlue pic.twitter.com/uONXfwWljO

- CISOwithHoodie (@SecGuru_OTX) 11 Mart 2020

Yöntemin kapsamlı olmadığını ve yalnızca bir saldırganı geciktireceğini veya caydıracağını unutmamak önemlidir. Microsoft, güvenlik duvarlarında ve istemci bilgisayarlarda '445' numaralı TCP bağlantı noktasının engellenmesini önerir. 'Bu, ağların kurum dışından kaynaklanan saldırılardan korunmasına yardımcı olabilir. Kurumsal çevrede etkilenen bağlantı noktalarını engellemek, İnternet tabanlı saldırılardan kaçınmaya yardımcı olacak en iyi savunmadır ”dedi Microsoft.

Etiketler pencereler pencereler 10