AMD Radeon

AMD ATI Radeon Grafik Kartı Sürücüleri, Cisco'nun Güvenlik ve Dijital Koruma ekibine göre birden fazla güvenlik açığı içerdiğini bildirdi. Cisco Talos'taki mühendisler, saldırganların en son AMD ATI sürücülerini uzaktan rastgele kod yürütmek ve hatta bir DDoS saldırısı gerçekleştirmek için nasıl manipüle edebileceğini kanıtladı.

Cisco’nun çevrimiçi güvenlik, koruma ve tehdit analizi kolu olan Talos’taki güvenlik mühendisleri, AMD’nin 'Radeon' grafik sürücülerinin birden fazla güvenlik açığı içerdiğini bildirdi. Güvenlik açıkları, Şiddetli ile Kritik derece arasındadır. Saldırganların kurbanlara birden fazla saldırı biçimi başlatmasına izin verdiler. Göre Cisco Talos tarafından yayınlanan rapordaki bilgiler , kurumsal ve profesyonel sektörler potansiyel saldırganlar için birincil hedef olmuş gibi görünüyor. Ne AMD ne de Cisco, AMD Radeon Graphics sürücülerindeki güvenlik açıklarının başarılı bir şekilde istismar edildiğini onaylamadı. Yine de, AMD grafik kartı kullanıcılarının güncellenmiş ve yamalı sürücüleri derhal indirmeleri şiddetle tavsiye edilir.

Cisco Talos, Değişken Önem Derecesine Sahip AMD ATI Radeon Grafik Kartı Sürücülerinde Dört Güvenlik Açığını Tanımladı:

Cisco Talos, toplam dört güvenlik açığını açıkladı. Güvenlik açıkları şu şekilde izlendi: CVE-2019-5124 , CVE-2019-5147 , ve CVE-2019-5146 . Bazı raporlar, 'CVSS 3.0' ın temel değerinin maksimum '9.0' olduğunu belirtir. Diğer raporlar, güvenlik kusurlarının 8.6 CVSS puanıyla etiketlendiğini iddia ediyor. Bu, esasen güvenlik hatalarının oldukça şiddetli olduğu ve AMD'nin derhal ilgilenmesi gerektiği anlamına geliyor.

Bu sınır dışı güvenlik açıklarını tetiklemek için, bir saldırganın özel olarak hazırlanmış, hatalı biçimlendirilmiş bir piksel gölgelendiricisi oluşturması ve dağıtması gerekiyordu. Saldırının başlaması için kurbanların yalnızca VMware Workstation 15 konuk işletim sisteminde özel hazırlanmış gölgelendirici dosyasını açması gerekiyordu. Başka bir deyişle, saldırı, VMware konuk kullanıcı modu içinden 'ana bilgisayardaki VMWare-vmx.exe işleminde veya teorik olarak WEBGL (uzak web sitesi) aracılığıyla sınırların dışında okunmasına neden olmak için' tetiklenebilir.

AMD ATI Radeon Graphics sürücülerindeki tüm güvenlik hatalarının AMD ATIDXX64.DLL sürücüsünü etkilediğini not etmek ilginçtir. Güvenlik mühendislerine göre, üç sınır dışı hata ve bir tür karışıklık sorunu vardı. Cisco'nun araştırmacıları, bu güvenlik açıklarını Radeon RX 550/550 Serisi grafik kartlarında, Windows 10 x64 ile VMware Workstation 15 üzerinde çalışan AMD ATIDXX64.DLL sürüm 26.20.13025.10004'te test etti ve onayladı. Dördüncü güvenlik açığı, AMD ATIDXX64.DLL sürücüsünün 26.20.13031.10003, 26.20.13031.15006 ve 26.20.13031.18002 sürümlerini etkiler. Ancak aynı grafik kartı serisi ve platformu savunmasızdı.

AMD, VMWare ile Birlikte Dört Güvenlik Açığını Düzeltdi:

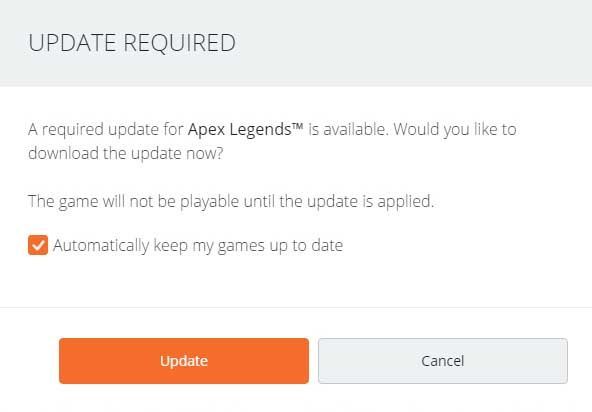

AMD ATI Radeon grafik sürücülerindeki dört güvenlik açığının keşfedilmesinin ardından Cisco Talos mühendisleri şirketi aynı konuda uyardı. Cisco'ya göre AMD, Ekim ayında bilgilendirildi ve ikincisi güvenlik açıklarını kapatmak için acil adımlar attı.

Cisco Talos ayrıca “VMware Workstation” v15.5.1 ve v20.1.1 için AMD Radeon sürücülerinin birleşiminin sorunu çözdüğünü ekledi. AMD henüz güncellemedi Güvenlik Sayfası bilgi ile. Eklemeye gerek yok, bu tür bir güncellemenin, güvenlik açıklarını kapatmak için düzeltici önlemleri aldıktan sonra AMD tarafından kamuya açıklanmaması ile ilgilidir. Bu sorunlar kurumsal ve profesyonel sektörleri etkilemiş olabilir.

Etiketler amd

![[ÇÖZÜLDÜ] Windows Ekranı Kilitlemek Yerine Uyku Moduna Geçiyor](https://jf-balio.pt/img/how-tos/64/windows-goes-sleep-mode-instead-locking-screen.jpg)